前言

回家有一段时间了,最近很长一段时间都处于颓废状态,上一次想通过写什么来摆脱这种状态是在元旦前后,想着写写年终总结,给自己画一下新年计划这一大饼,但是在折腾obsidian时,看见了去年的年度计划九宫格,感到更加迷茫,过去的未来是过去的幻想,未来是现在的幻想。于是我放弃了新年计划(也许农历新年的时候还会捡起来。)

回家有一段时间了,最近很长一段时间都处于颓废状态,上一次想通过写什么来摆脱这种状态是在元旦前后,想着写写年终总结,给自己画一下新年计划这一大饼,但是在折腾obsidian时,看见了去年的年度计划九宫格,感到更加迷茫,过去的未来是过去的幻想,未来是现在的幻想。于是我放弃了新年计划(也许农历新年的时候还会捡起来。)

最近办了一场学校的ctf校赛,这也许是我最后一次接触ctf,目前比赛算是结束了,复盘一下比赛,复盘一下我自己。

办比赛的缘起要从我莫名当上协会负责人说起,九月份去衡阳打攻防,打的过程中,上一届的会长SkyWT在qq上问我要不要当下一任会长,我答应了,回去之后忙完年审材料,换届材料之后,我就成了协会的负责人。(我估计也会这样把协会传下去),这一身份让我与办ctf校赛这一事情产生了内在联系。

一本很薄的回忆录。作者在26岁的时候放弃了自己的事业,去了泰国森林当僧人,在十七年之后选择了还俗,最后成为了一名冥想导师和演说家。这是他的第一本书,也是最后一本。

比约恩·纳提科·林德布劳(瑞典语:Björn Natthiko Lindeblad,1961年8月16日—2022年1月17日),法名纳提科·比丘(Natthiko Bhikku),是一名瑞典经济学家、讲师和佛教僧侣。

在我知道“心盲症”这个概念后,我便开始了一场自我探索之旅。在网上检索了这一主题的视频,文章,英文书籍,与亲人,朋友交流之后,我越发认识到心盲症,准确来说是多感官想象障碍,是我生命中的一个关键的底层机制。

在我知道心盲症这一概念之前,我一直都认为“想象”是一个比喻,大一的心理健康课,让我们做一个放松训练,想象自己处于大自然中,想象自己喜欢的动物出现在你的眼前。我认为这是一个不可能完成的事情。闭上眼睛,难道不是漆黑一片吗,怎么可能想象出来图像。

你好,我是流云。这个名字源自我小学时的网名“飞天流云”,高中时简化为了“流云”,进入大学后又写成了liuyun或者l1uyun。

做梦的人自己也不知道在说些什么。

得加快红日靶场的进度了

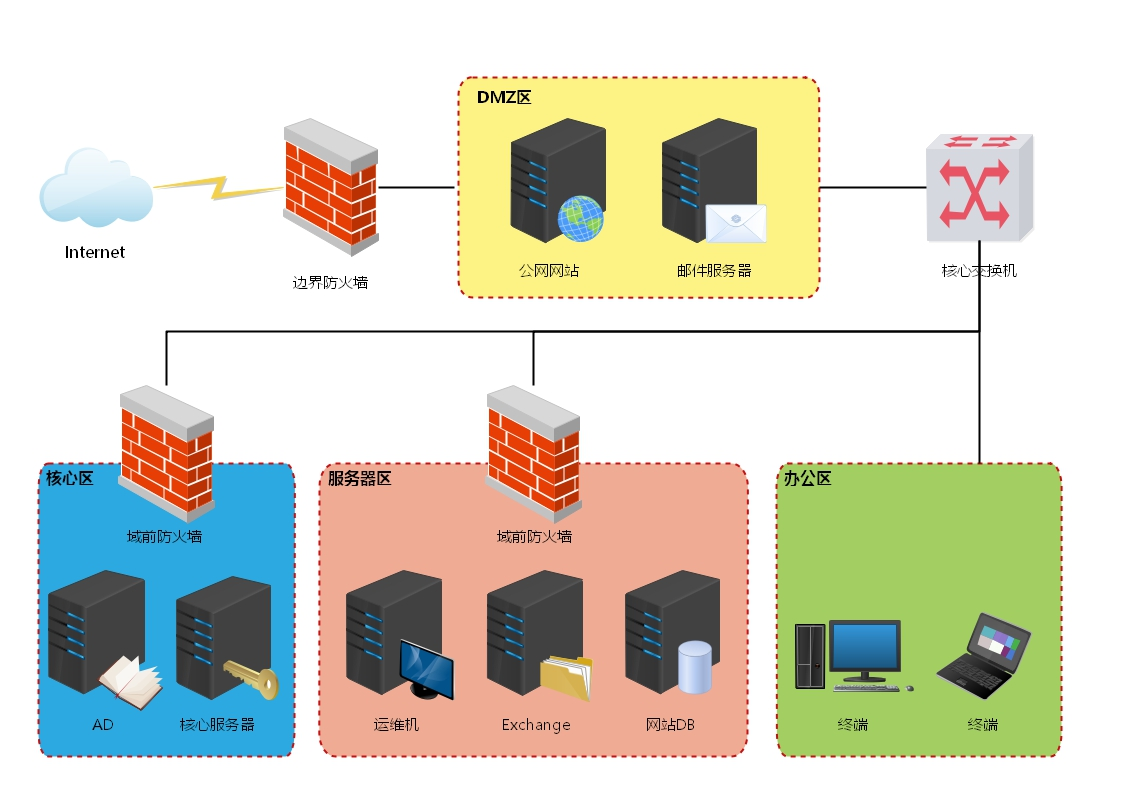

这个靶场只有一台web服务器暴露在外网中

外网网段 192.168.3.1/24

攻击机 parrot 192.168.3.101

攻击机 wsl 192.168.3.100

攻击机 win 192.168.3.99

web-centos 192.168.3.3

内网网段

192.168.93.1/24

五台靶机都是配置了only-host网卡,除了centos额外有一个nat网卡,来与外网通信.

启动centos靶机之后,需要service network restart

[!INFO] 配完环境之后,发现忘了弄快照了,可能不会在一个完整的时间内完成,所以….重新解压一下,改完网卡后,先弄下快照

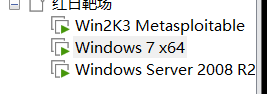

环境和红日1的环境搭建差不多,不过这次给三台机器分别是域控、web服务器、个人PC机,与红日1不同的是这里将域管换成了个人PC机,因此我们的一些操作也会有所不同

administrator

1qaz@WSX

默认密码都是1qaz@WSX

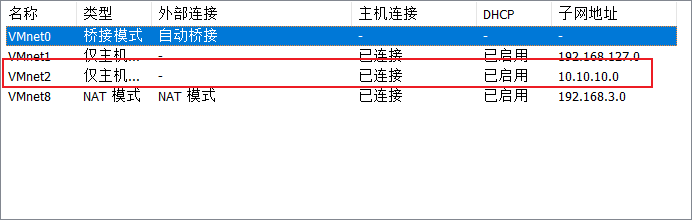

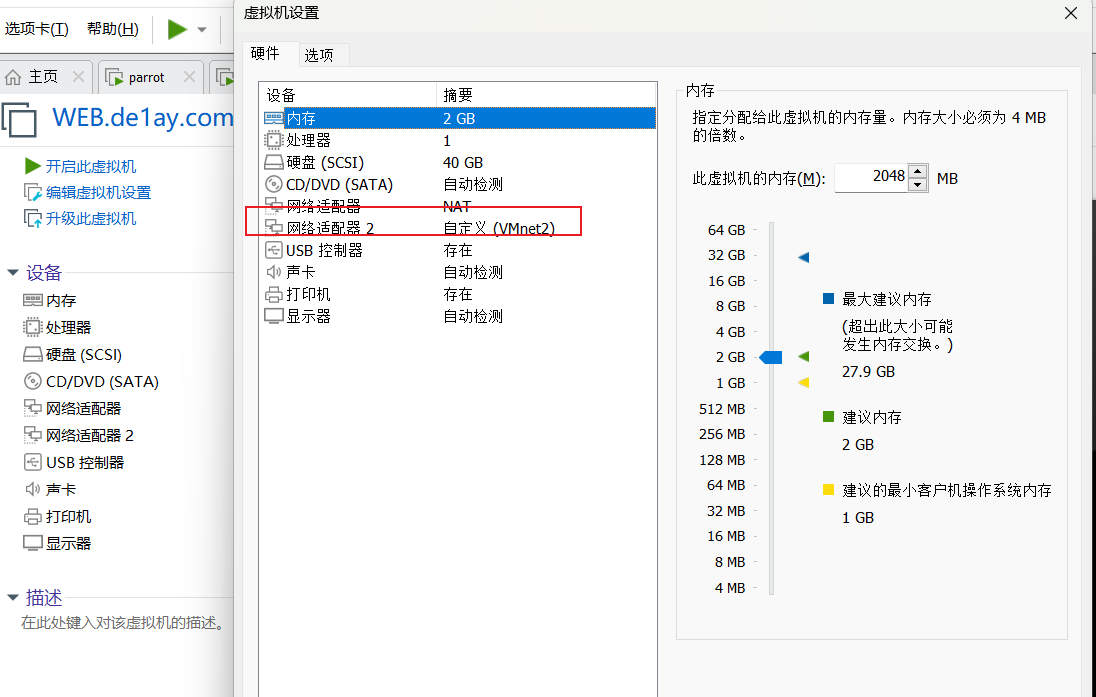

这里需要模拟内网环境,所以需要弄一个内网网卡

创建一个vmnet2

然后把三台机器的网卡2都改成这个vmnet2就行了

phpMyAdmin是一套开源的、基于Web的MySQL数据库管理工具。

在其查找并替换字符串功能中,将用户输入的信息拼接进preg_replace函数第一个参数中。 在PHP5.4.7以前,preg_replace的第一个参数可以利用\0进行截断,并将正则模式修改为e。众所周知,e模式的正则支持执行代码,此时将可构造一个任意代码执行漏洞。

phpMyAdmin是一套开源的、基于Web的MySQL数据库管理工具。其index.php中存在一处文件包含逻辑,通过二次编码即可绕过检查,造成远程文件包含漏洞。

这个漏洞刚刚打演练的时候用过,分析一下原理

phpmyadmin 4.8.0 & 4.8.1

能够进入后台,也就是要有数据库的凭据

服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当PHP来执行,这会为开发者节省大量的时间。 文件包含相关函数

之前打了一个linux域的靶机,在巨魔的wp站里看见了红日靶场系列,学习一下win域

下载完之后,解压,并在vmware中扫描虚拟机

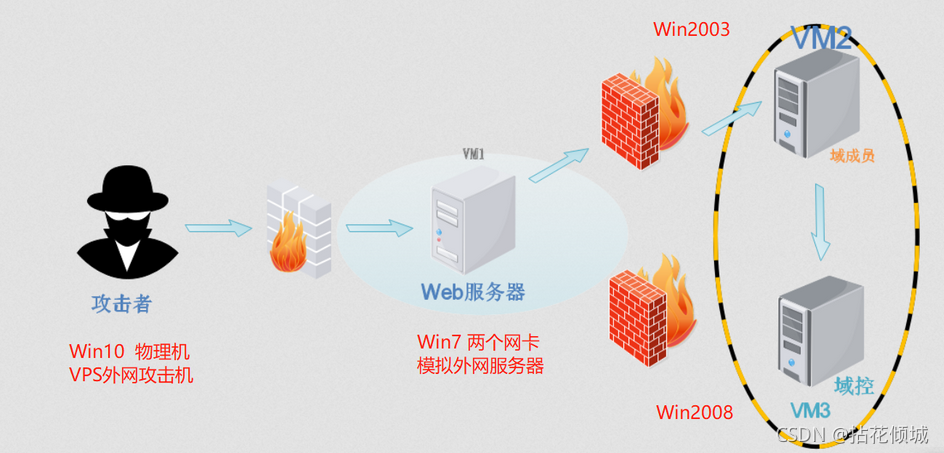

根据这个网络拓扑图,win7机器有两个网卡,是通外网的,win2003和win2008是在内网环境中

先给win7添加一下网卡,这里我习惯使用桥接,所以另一个网卡是桥接模式