前言

在群里瞅见了这个靶机,没打过这种复杂环境的靶机,玩一下

Puff-Pastry打靶记录

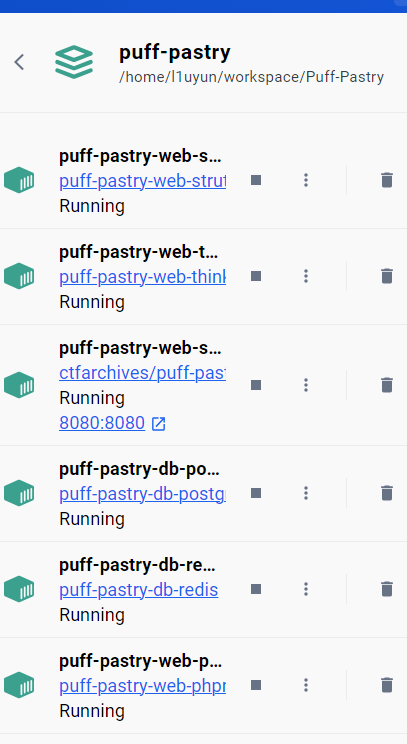

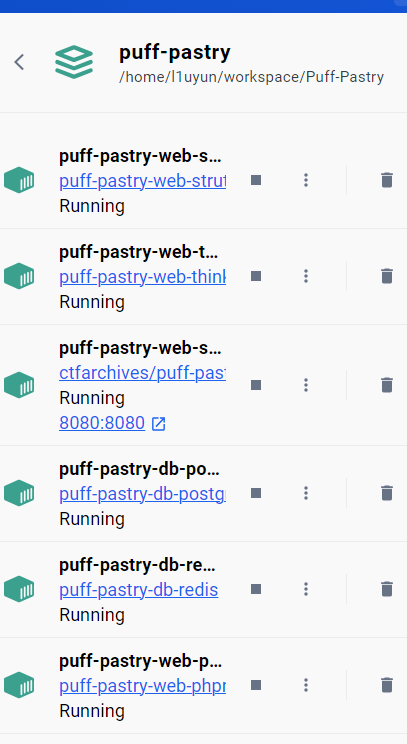

搭建

使用docker搭建,然后本地能够访问到一个8080端口

shiro

探测

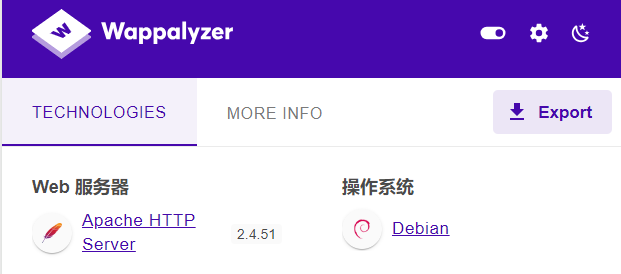

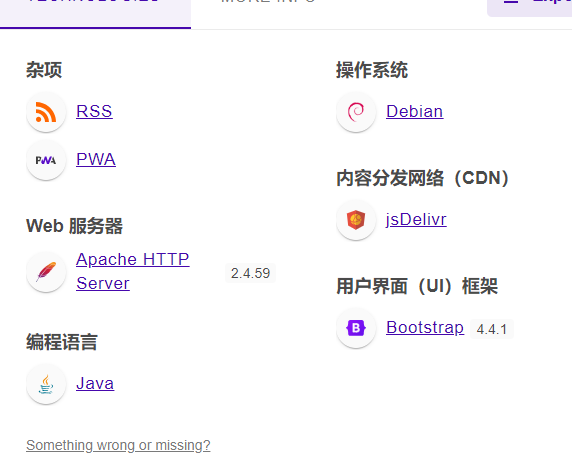

java后端

在群里瞅见了这个靶机,没打过这种复杂环境的靶机,玩一下

使用docker搭建,然后本地能够访问到一个8080端口

java后端

Spring Boot Actuator 1.x 版本默认内置路由的起始路径为 / ,2.x 版本则统一以 /actuator 为起始路径

Spring Boot Actuator 默认的内置路由名字,如 /env 有时候也会被程序员修改,比如修改成 /appenv

一般来讲,暴露出 spring boot 应用的相关接口和传参信息并不能算是漏洞,但是以 “默认安全” 来讲,不暴露出这些信息更加安全。

对于攻击者来讲,一般会仔细审计暴露出的接口以增加对业务系统的了解,并会同时检查应用系统是否存在未授权访问、越权等其他业务类型漏洞。

URLDNS 是ysoserial中⼀个利⽤链的名字,但准确来说,这个其实不能称作“利⽤链”。因为其参数不是⼀个可以“利⽤”的命令,⽽仅为⼀个URL,其能触发的结果也不是命令执⾏,⽽是⼀次DNS请求。

虽然这个“利⽤链”实际上是不能“利⽤”的,但因为其如下的优点,⾮常适合我们在检测反序列化漏洞时使⽤

序列化是将Java对象转换成字节流的过程。而反序列化是将字节流转换成Java对象的过程, java序列化的数据一般会以标记(ac ed 00 05)开头,base64编码的特征为rO0AB,

JAVA常见的序列化和反序列化的方法有JAVA 原生序列化和JSON 类(fastjson、jackson)序列化等。

要了解XXE漏洞,那么先得了解一下有关XML的基础知识。

XML是一种非常流行的标记语言,在1990年代后期首次标准化,并被无数的软件项目所采用。它用于配置文件,文档格式(如OOXML,ODF,PDF,RSS,…),图像格式(SVG,EXIF标题)和网络协议(WebDAV,CalDAV,XMLRPC,SOAP,XMPP,SAML, XACML,…)

没有对用户的输入进行处理(过滤,黑名单,SQL预编译),直接将输入拼接到了sql语句中,

导致执行了用户构造的恶意SQL语句

SQL注入的语法与使用的数据库相关,与语言无关

java database connection

java提供的数据库驱动库,用于进行数据库连接,执行SQL语句

JDBC有两个方法执行SQL语句,分别是PrepareStatement和Statement。

在打tryhackme的New-York-Flankees房间的时候遇见了这个攻击方式,没见过,学习一下

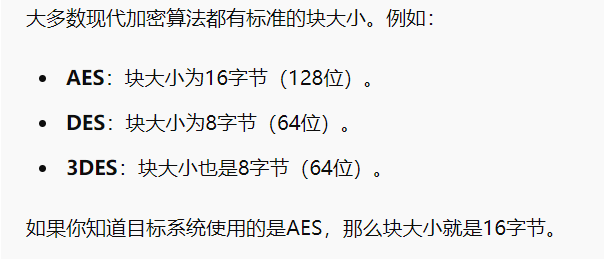

在分组密码加密领域,数据一次加密一个块,不同算法的块长度各不相同。

当要加密的数据长度不是块长度的倍数时,就需要填充。

高级加密标准 (AES)

数据加密标准 (DES)

三重数据加密标准 (3DES)

Blowfish

Twofish

如前所述,分组密码采用固定大小的块,当明文不是块大小的倍数时需要填充。存在多种填充技术,但在本次攻击中,我们的重点是 PKCS#7。

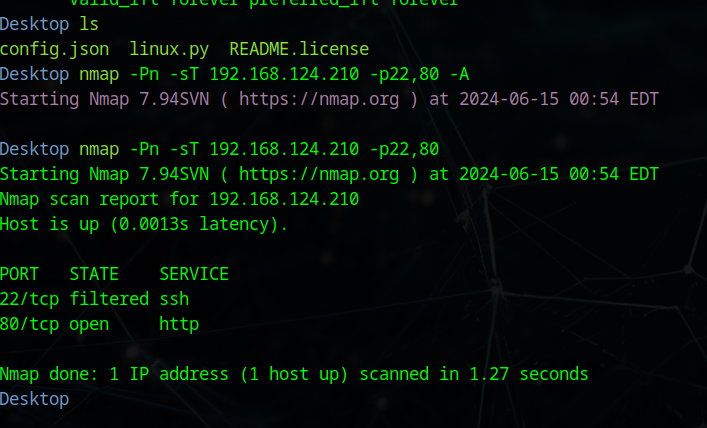

~ ➤ nmap -Pn -sT 192.168.124.210 -p-

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-06-14 23:47 EDT

Nmap scan report for 192.168.124.210

Host is up (0.0047s latency).

Not shown: 65533 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp filtered ssh

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 7.38 seconds

22端口是filtered…没注意这个细节

扫目录扫出来,状态不太行,应该先判断一下优先查看哪些目录

/images (Status: 301) [Size: 319] [--> http://192.168.124.210/images/]

/.php (Status: 403) [Size: 280]

/about.php (Status: 302) [Size: 0] [--> login.php]

/login.php (Status: 200) [Size: 1924]

/logos.php (Status: 200) [Size: 1977]

/stats.php (Status: 302) [Size: 0] [--> login.php]

/index.php (Status: 302) [Size: 0] [--> login.php]

/.html (Status: 403) [Size: 280]

/screenshots (Status: 301) [Size: 324] [--> http://192.168.124.210/screenshots/]

/scripts (Status: 301) [Size: 320] [--> http://192.168.124.210/scripts/]

/registration.php (Status: 302) [Size: 0] [--> login.php]

/includes (Status: 301) [Size: 321] [--> http://192.168.124.210/includes/]

/db (Status: 301) [Size: 315] [--> http://192.168.124.210/db/]

/logout.php (Status: 302) [Size: 0] [--> .]

/styles (Status: 301) [Size: 319] [--> http://192.168.124.210/styles/]

/settings.php (Status: 302) [Size: 0] [--> login.php]

/auth.php (Status: 200) [Size: 0]

在db目录下找到一个sqlite的转储文件,使用在线工具解析一下,发现user

68 ◯ arp-scan -l

Interface: ens33, type: EN10MB, MAC: 00:0c:29:31:02:fd, IPv4: 192.168.244.101

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.244.99 f6:39:4a:3d:95:18 (Unknown: locally administered)

192.168.244.102 08:00:27:22:48:cd PCS Systemtechnik GmbH

192.168.244.190 ca:a7:78:4d:50:e1 (Unknown: locally administered)

3 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.10.0: 256 hosts scanned in 2.273 seconds (112.63 hosts/sec). 3 responded

> nmap 192.168.244.102 -Pn -sT -p- --min-rate 4000

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-05-16 20:50 EDT

Nmap scan report for 192.168.244.102

Host is up (0.046s latency).

Not shown: 65531 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

139/tcp open netbios-ssn

445/tcp open microsoft-ds

先简单看一下各个服务

> whatweb adria.hmv

http://adria.hmv [200 OK] Apache[2.4.57], Bootstrap, Cookies[INTELLI_7da515443a], Country[RESERVED][ZZ], HTML5, HTTPServer[Debian Linux][Apache/2.4.57 (Debian)], IP[192.168.244.102], JQuery, MetaGenerator[Subrion CMS - Open Source Content Management System], Open-Graph-Protocol, PoweredBy[Subrion], Script, Title[Blog :: Powered by Subrion 4.2], UncommonHeaders[x-powered-cms], X-UA-Compatible[IE=Edge]

枚举一下smb

~/workspace sudo arp-scan -I ens33 -l

Interface: ens33, type: EN10MB, MAC: 00:0c:29:a1:f0:49, IPv4: 192.168.89.15

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.89.13 08:00:27:96:66:e2 PCS Systemtechnik GmbH

192.168.89.99 f6:39:4a:3d:95:18 (Unknown: locally administered)

192.168.89.247 ca:a7:78:4d:50:e1 (Unknown: locally administered)

~/workspace sudo nmap 192.168.89.13 -Pn -sT -p- -A --min-rate=10000

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-04-16 07:34 EDT

Nmap scan report for 192.168.89.13

Host is up (0.0025s latency).

Not shown: 65532 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.4p1 Debian 5 (protocol 2.0)

| ssh-hostkey:

| 3072 de:bf:2a:93:86:b8:b3:a3:13:5b:46:66:34:d6:dc:b1 (RSA)

| 256 a9:df:bb:71:90:6c:d1:2f:e7:48:97:2e:ad:7b:15:d3 (ECDSA)

|_ 256 78:75:83:1c:03:03:a1:92:4f:73:8e:f2:2d:23:d2:0e (ED25519)

80/tcp open http Apache httpd 2.4.51 ((Debian))

|_http-server-header: Apache/2.4.51 (Debian)

|_http-title: FBI Access

8080/tcp open nagios-nsca Nagios NSCA

|_http-title: Site doesn't have a title (application/json).

MAC Address: 08:00:27:96:66:E2 (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.8

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE

HOP RTT ADDRESS

1 2.52 ms 192.168.89.13

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 11.70 seconds

~/workspace whatweb 192.168.89.13

http://192.168.89.13 [200 OK] Apache[2.4.51], Bootstrap, Country[RESERVED][ZZ], HTML5, HTTPServer[Debian Linux][Apache/2.4.51 (Debian)], IP[192.168.89.13], JQuery[2.1.3], PasswordField, Script, Title[FBI Access]

~/workspace whatweb 192.168.89.13:8080

http://192.168.89.13:8080 [400 Bad Request] Country[RESERVED][ZZ], IP[192.168.89.13]